Ten blog pokaże:

- Jak zainstalować Hashcat w Kali Linux?

- Jak korzystać z Hashcat w Kali Linux?

- Dodatkowa wskazówka: jak używać list słów Kali do łamania haseł

- Wniosek

Jak zainstalować Hashcat w Kali Linux?

Hashcat to etyczne narzędzie hakerskie używane przez specjalistów ds. cyberbezpieczeństwa do łamania haseł. Wykorzystuje brutalną siłę i wiele innych algorytmów mieszających do łamania skrótów lub konwertowania skrótów na hasła. W tym celu wykorzystuje różne rodzaje trybów ataku. Hashcat jest preinstalowany w Kali Linux. W przypadku, jeśli nie jest zainstalowany na Kali, zainstaluj go, wykonując poniższe kroki.

Krok 1: Zaktualizuj Kali

Najpierw zaktualizuj Kali do najnowszej wersji kroczącej, używając „ trafna aktualizacja ' Komenda:

sudo trafna aktualizacja

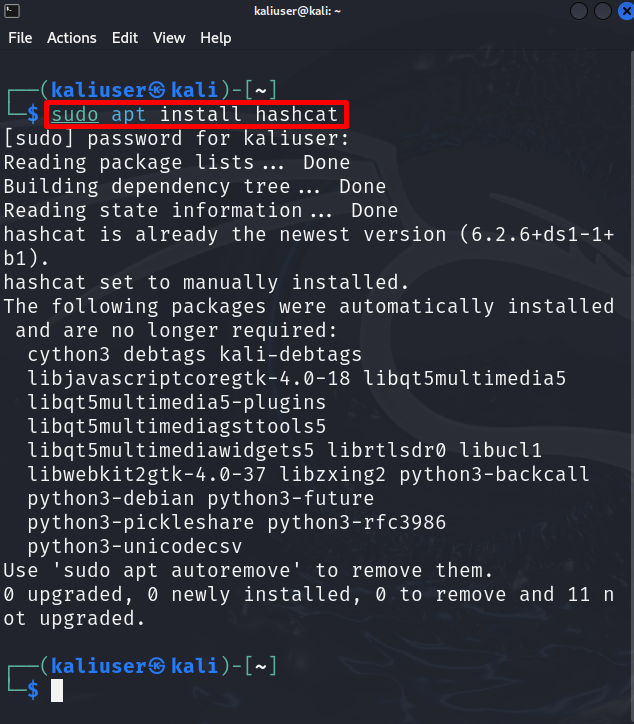

Krok 2: Zainstaluj Hashcat

Teraz zainstaluj pakiet hashcat w Kali, używając „ apt zainstaluj hashcat ' Komenda:

sudo trafny zainstalować hashcat

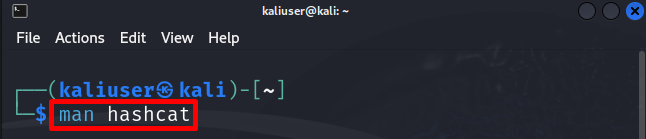

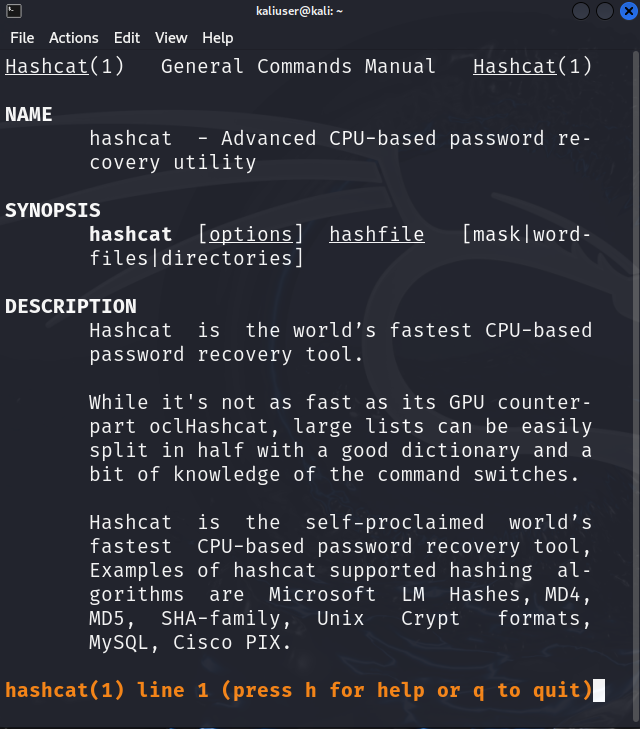

Krok 3: Sprawdź instrukcję Hashcat

Aby sprawdzić kod algorytmu haszującego lub wybrać tryb ataku hashcat, sprawdź jego instrukcję za pomocą poniższego polecenia:

Człowiek hashcat

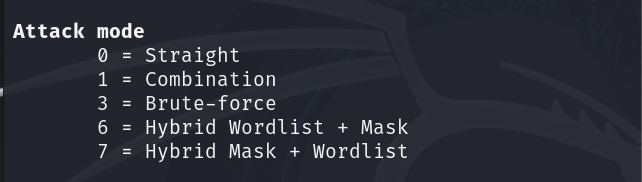

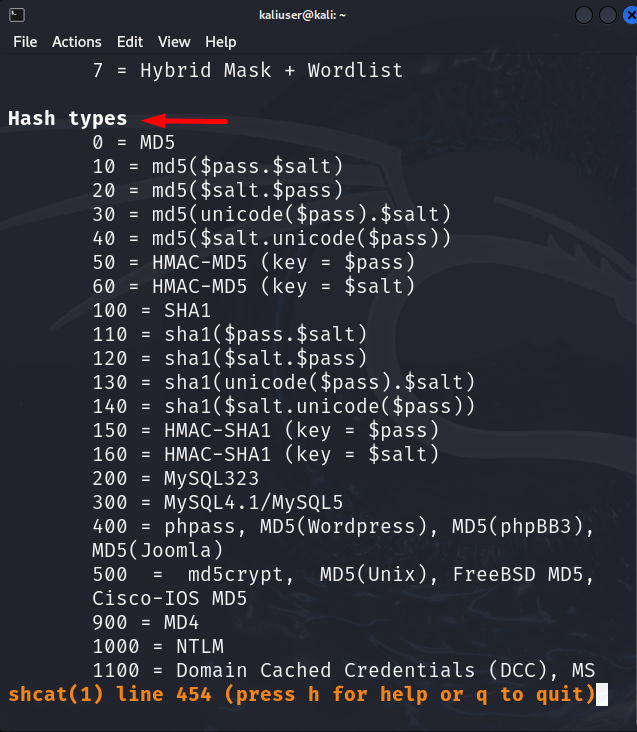

Tryb ataku

Tutaj możesz zobaczyć, że w narzędziu hashcat dostępne są różne tryby ataku. Krótki opis tych trybów jest następujący:

- Prosty: Spróbuj złamać hasło z podanej listy słów.

- Połączenie: Spróbuj złamać hasła, łącząc słowa z wielu list słów.

- Brutalna siła: Stosuje technikę brutalnej siły i wypróbowuje każdy znak z dostarczonego zestawu znaków.

- Hybrydowa lista słów + maska: Łączy w sobie listę słów i maskę

- Maska hybrydowa + lista słów: Łączy także maskę i listę słów.

- Atak na stowarzyszenie: Wykorzystuje kombinacje wskazówek powiązanych z konkretnym hasłem użytkownika lub polem, takim jak nazwa użytkownika, wszelkie dane osobowe lub nazwa pliku:

Typy skrótów

Rodzaje skrótów, które należy złamać, są określone w Typy skrótów. Do złamania hashowanego hasła używany jest kod typu hash:

Jak korzystać z Hashcat w Kali Linux?

Hashcat używa crackerów CPU i GPU w Kali Linux, które skutecznie łamią hasła z dostarczonych skrótów. Jeśli używasz Kali Linux na maszynie wirtualnej, nie możesz w pełni wykorzystać crackerów GPU. Jednak hashcat działa dobrze również w trybie procesora. Aby używać hashcat w systemie Kali lub na maszynie wirtualnej Kali, użytkownik musi mieć co najmniej 4 do 8 GB pamięci RAM.

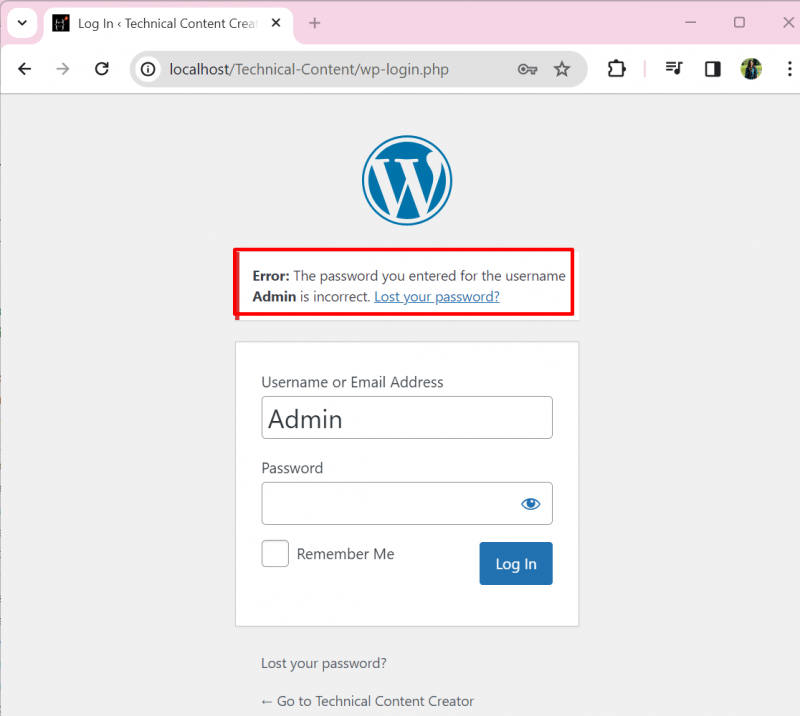

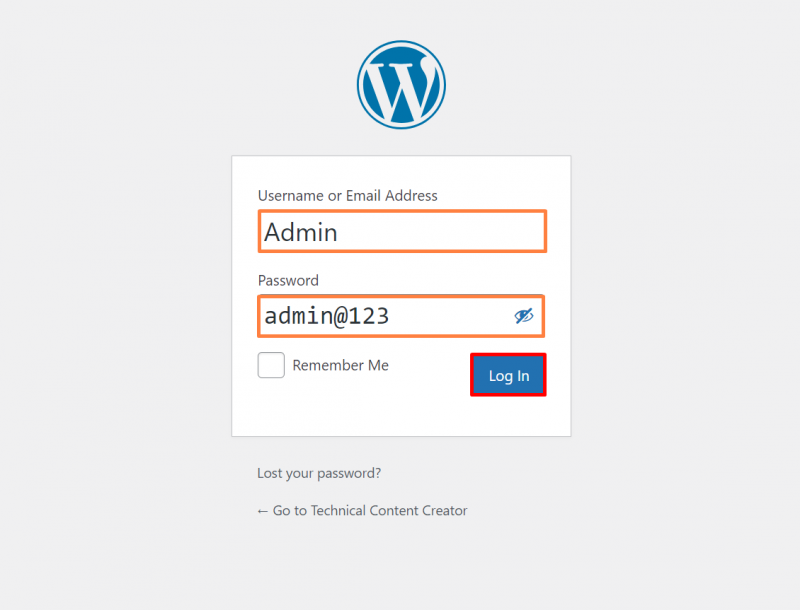

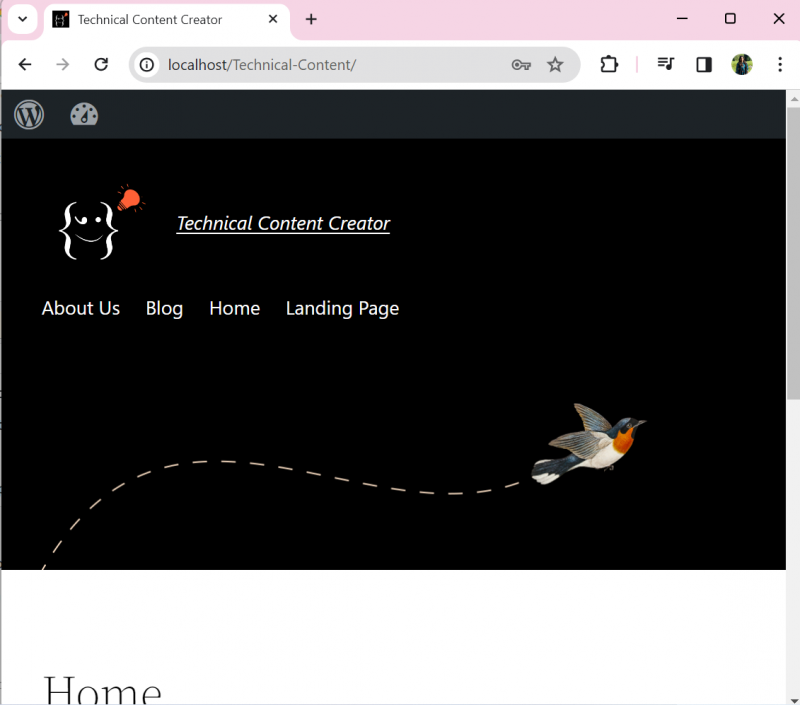

Spróbujmy zrozumieć użycie Hashcat do hakowania haseł na przykładzie witryny WordPress. Załóżmy, że użytkownik zapomniał hasła do konta administratora i nie może uzyskać dostępu do panelu witryny, jak pokazano poniżej:

Teraz użyjemy narzędzia hashcat, aby odzyskać zapomniane hasło administratora witryny WordPress. W celu prawidłowej demonstracji postępuj zgodnie z poniższą procedurą.

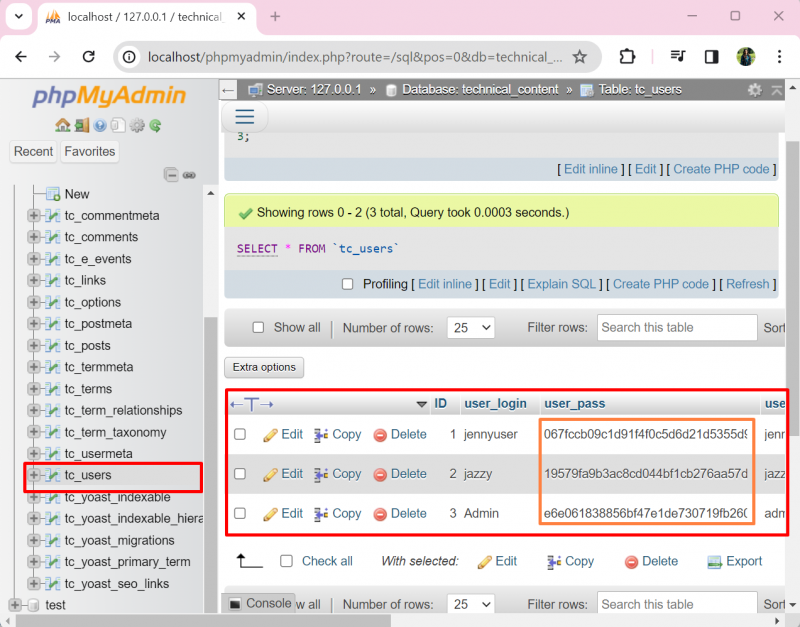

Krok 1: Uzyskaj zaszyfrowane hasło

Użytkownicy administracyjni z pewnością mają dostęp do bazy danych WordPress. Uzyskajmy z bazy danych zaszyfrowane, zaszyfrowane hasła użytkowników serwisu:

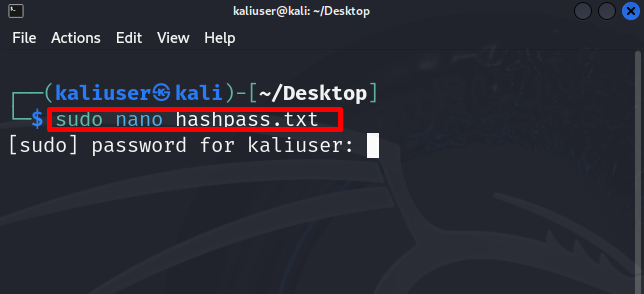

Krok 2: Zapisz zaszyfrowane hasło w pliku tekstowym

Następnie zapisz skróty haseł w pliku tekstowym. Tutaj tworzymy „ hashpass.txt ” w pliku „ Pulpit ” za pomocą edytora nano:

sudo nano hashpass.txt

Zapisz hasło przekonwertowane na skróty w „ hashpass.txt ' plik. Na potrzeby demonstracji zapisaliśmy trzy hasła, które zostały już przekonwertowane na skrót za pomocą „ MD5 algorytm mieszający:

Aby zapisać plik, naciśnij „ CTRL+S ” i aby zamknąć edytor, użyj „ CTRL+X ”.

Krok 3: Podaj słownik WordList

Następnie podaj słownik listy słów, z którego hashcat będzie próbował dopasować skróty słów do podanych skrótów haseł w polu „ hashpass.txt ' plik. Na potrzeby demonstracji stworzymy własną listę słów zawierającą 12 różnych haseł:

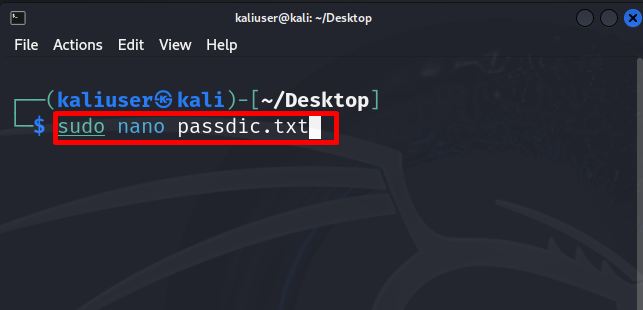

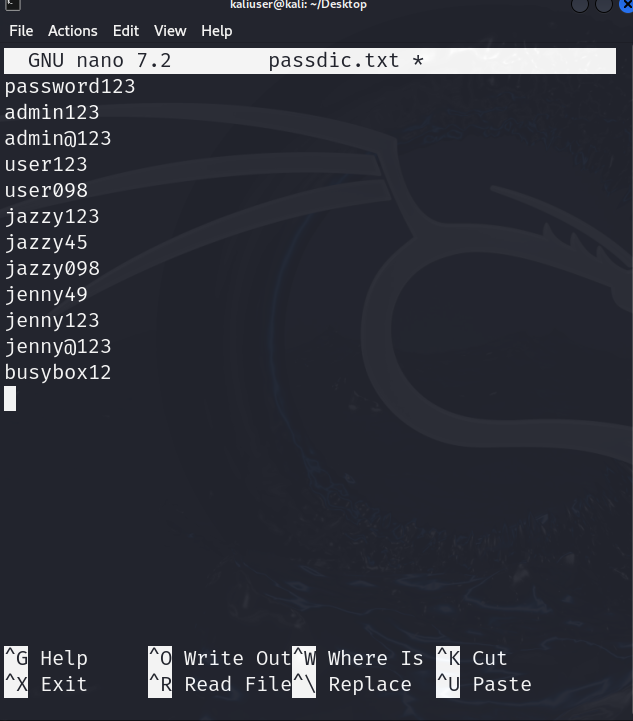

sudo nano passdic.txt

Tutaj zapisaliśmy różne kombinacje haseł w naszym „ passdic.txt ' Lista słów. Użytkownik może również skorzystać z listy słów Kali, która jest wyjaśniona w poniższej sekcji:

Krok 4: Złam hasło

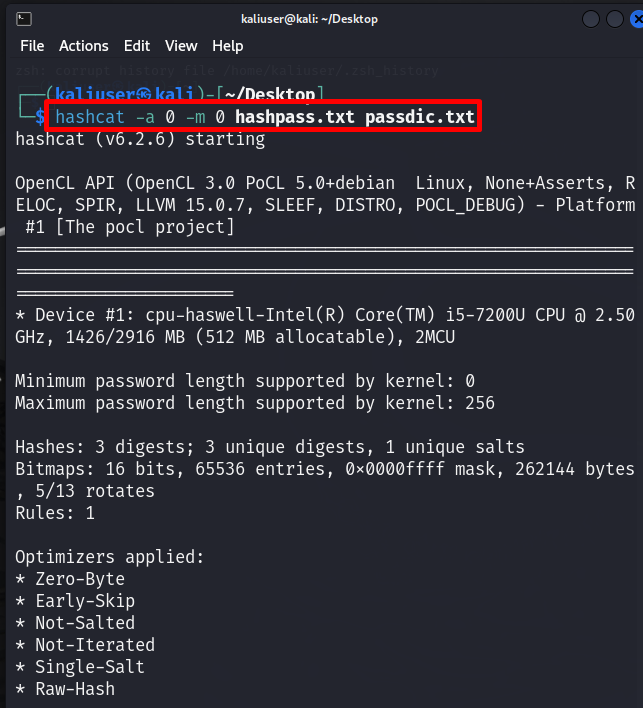

Teraz złam hasło za pomocą przycisku „ hashcat -a

Tutaj, ' -0 ” oznacza, że użyliśmy „ Tryb prostego ataku ' I ' -m 0 ” oznacza, że konwertujemy skróty MD5 na hasła. Zastosujemy więc „ MD5 ” algorytm mieszający dopasowujący skróty „ hashpass.txt ” na dostarczoną listę słów (passdic.txt):

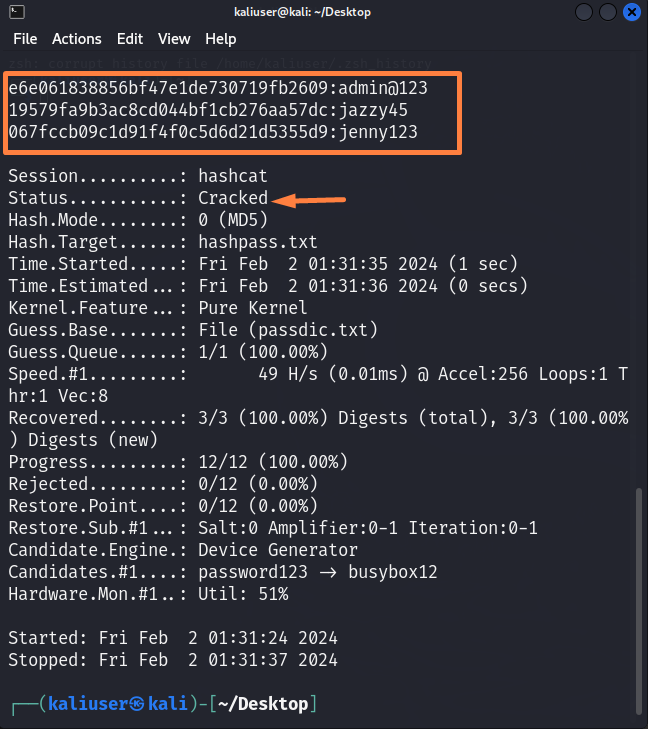

Tutaj możesz zobaczyć, że skutecznie złamaliśmy hasło do witryny na podstawie podanych skrótów haseł:

Krok 5: Weryfikacja

W celu weryfikacji wypróbujmy hasło administratora „ administrator@123 ”, aby uzyskać dostęp do witryny WordPress:

Tutaj możesz zobaczyć, że pomyślnie odzyskaliśmy zapomniane hasło za pomocą narzędzia hashcat Kali:

Dodatkowa wskazówka: jak używać list słów Kali do łamania haseł

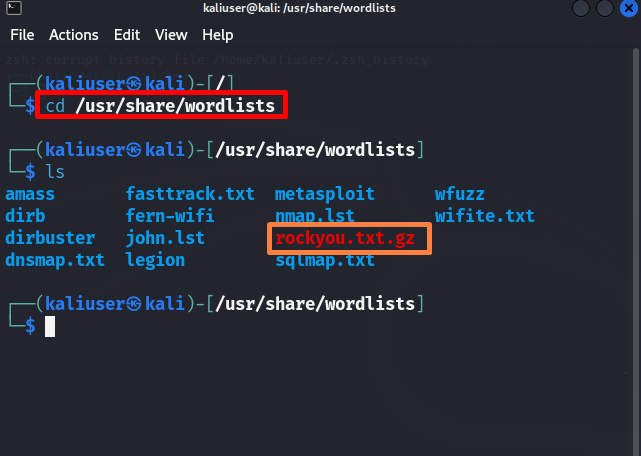

Kali Linux zapewnia również preinstalowaną listę słów, która będzie używana do łamania różnych typów haseł. Ta lista słów zawiera miliony słów i kombinacji haseł. Aby skorzystać z „Kali” rockyou.txt ”lista słów dotyczących łamania haseł, wykonaj poniższe kroki.

Krok 1: Otwórz katalog „list słów”.

Aby otworzyć „ listy słów ” użyj podanego polecenia:

płyta CD / usr / udział / listy słówNastępnie uruchom „ ls ”, aby wyświetlić wszystkie pliki i katalogi Kali” listy słów ”katalog. Dostępne są tutaj różne typy haseł lub list słów. Aby śledzić zwykłe lub proste hasła, takie jak hasła do kont użytkowników, możesz użyć opcji „ rockyou.txt ' plik:

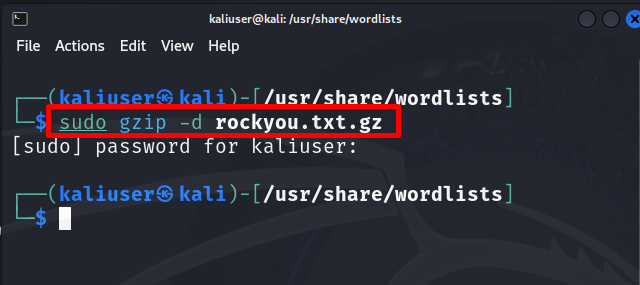

Krok 2: Rozpakuj plik „rockyou.txt.gz”.

Aby skorzystać z opcji „ rockyou.txt ” w narzędziu hashcat, najpierw rozpakuj plik za pomocą „ gzip -d rockyou.txt.gz ' Komenda. To działanie może wymagać „ sudo ' prawa użytkownika:

sudo gzip -D rockyou.txt.gz

Krok 3: Złam hasło

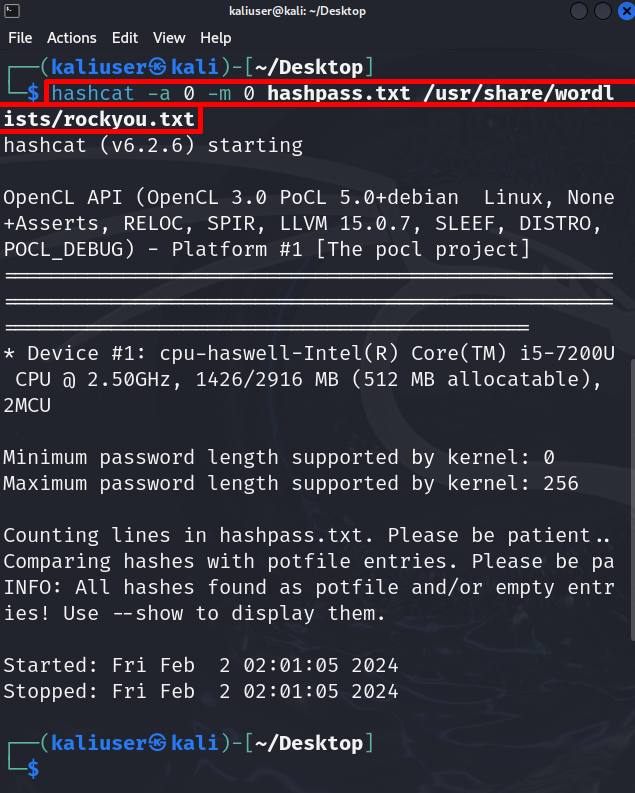

Teraz użyj polecenia hashcat, aby złamać hasło.

hashcat -A 0 -M 0 hashpass.txt / usr / udział / listy słów / rockyou.txtTutaj możesz zobaczyć, że tym razem użyliśmy „ rockyou.txt ” zamiast osobistej listy słów:

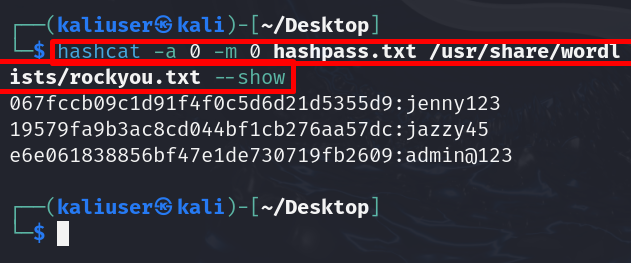

Na powyższym wyjściu widać, że skróty zostały znalezione, ale nie można ich wyświetlić. Aby wyświetlić skróty, po prostu dodaj „ -pokazywać ” w poleceniu hashcat:

hashcat -A 0 -M 0 hashpass.txt / usr / udział / listy słów / rockyou.txt --pokazywać

Opracowaliśmy sposób używania hashcat w Kali Linux.

Wniosek

Aby użyć narzędzia hashcat w Kali Linux, najpierw zapisz hasła przekonwertowane w skrótach w folderze „ .tekst ' plik tekstowy. Następnie dopasuj skróty haseł do pliku tekstowego listy słów, takiego jak plik listy słów Kali „ rockyou.txt ' plik. W tym celu wystarczy użyć przycisku „ hashcat -a