Szybki zarys

W artykule przedstawiono informacje dotyczące następujących aspektów:

- Co to jest tajny menedżer AWS?

- Jak modyfikować sekrety za pomocą Menedżera sekretów AWS za pomocą konsoli AWS?

- Dodatkowa wskazówka: kluczowe funkcje tajnego menedżera AWS

- Wniosek

Co to jest tajny menedżer AWS?

AWS Secret Manager służy do szyfrowania i zabezpieczania poufnych informacji aplikacji. Takie poufne informacje obejmują dane uwierzytelniające bazy danych, tokeny OAuth i klucze API. Ten Informacja określa się jako 'tajniki' .

AWS Secret Manager jest niezwykle przydatny dla programistów, gdy nie chcą, aby ich dane uwierzytelniające były przechowywane w kodzie źródłowym ze względów bezpieczeństwa. Dostęp do tych kluczy tajnych można uzyskać, wykonując w czasie wykonywania wywołanie Menedżera obiektów tajnych. Korzystając z Menedżera sekretów, programiści mogą zapobiec możliwemu naruszeniu bezpieczeństwa aplikacji.

Jak modyfikować sekrety za pomocą Menedżera sekretów AWS za pomocą konsoli AWS?

Użytkownicy mogą poprawić bezpieczeństwo sekretów, korzystając z automatycznego harmonogramu rotacji i wdrażanie tych sekretów w wielu regionach . Dzięki Menedżerowi sekretów AWS użytkownicy mogą przechowywać i zabezpieczać sekrety w parze klucz-wartość lub w dokumencie JSON. Warto w tym miejscu zaznaczyć, że dokument JSON pomaga użytkownikowi zarządzać sekretami o rozmiarze 64 KB.

Dowiedz się więcej o przechowywaniu poświadczeń Amazon RDS w AWS Secret Manager, odwołując się do tego artykułu: „Jak przechowywać dane uwierzytelniające Amazon RDS za pomocą Menedżera tajnych informacji” .

Istnieje kilka różnych sposobów modyfikowania sekretu. Niektóre z nich są następujące:

- Metoda 1: Zaktualizuj wartość klucza tajnego

- Metoda 2: Zmień klucz szyfrowania sekretu

- Metoda 3: Zmień tagi Sekretu

- Metoda 4: Usuń sekret

- Metoda 5: Przywróć sekret

- Metoda 6: Zmień opis sekretu

Metoda 1: Zaktualizuj wartość sekretu

Gdy użytkownik zaktualizuje wartość sekretu, AWS zastępuje etykietę sekretu „NIEAKTUALNE”. Dostępna jest stara wersja Sekretu, która ma etykietę „WSPANIAŁE” .

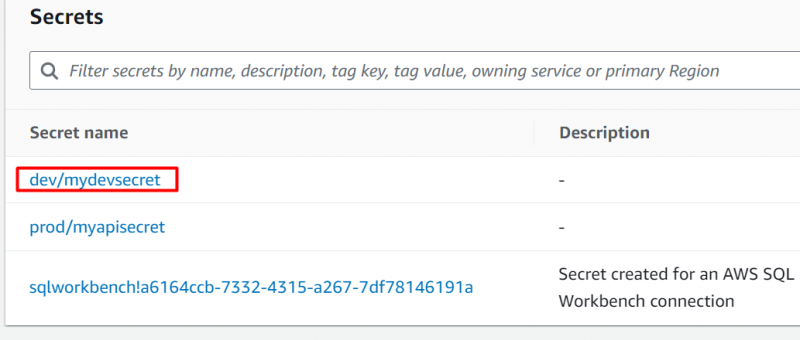

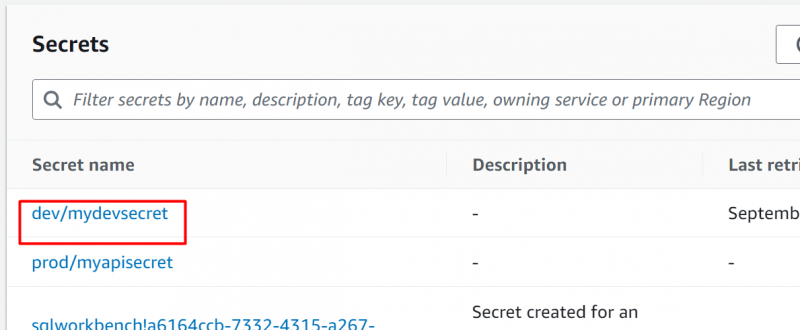

Na AWS-ie Panel tajnego menedżera , Kliknij na nazwa tajemnicy:

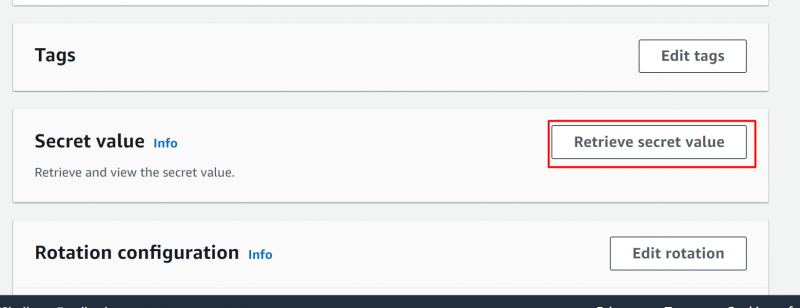

Przewiń w dół interfejs i zlokalizuj plik Sekcja tajnej wartości . Tutaj kliknij „Odzyskaj tajną wartość” przycisk:

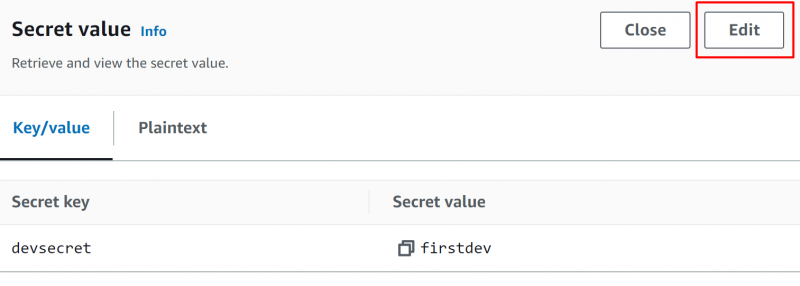

Wyświetlony zostanie następujący interfejs. Kliknij na 'Edytować' przycisk do zmienić wartość tajemnicy:

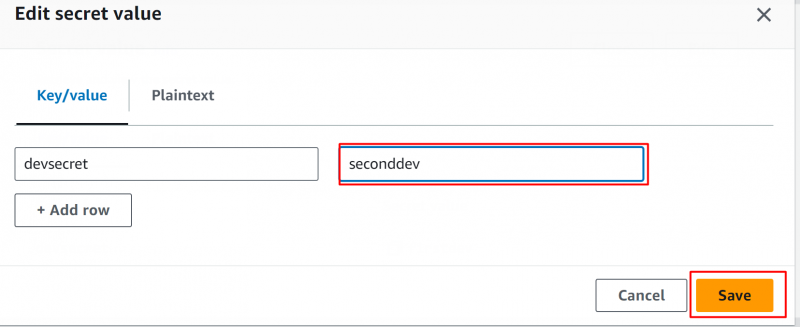

Wyświetlone zostanie wyskakujące okienko. W tym oknie edytować wartość sekretu i kliknij 'Ratować' przycisk:

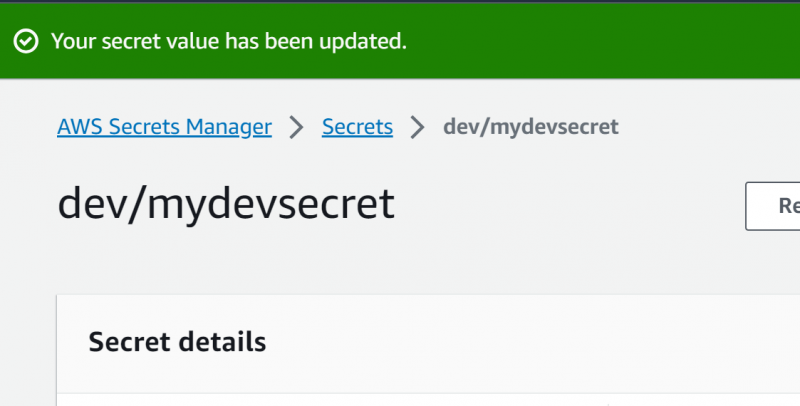

Tajna wartość została z powodzeniem zaktualizowano:

Metoda 2: Zmień wartość klucza szyfrowania Secret

Szyfrowanie zwiększa bezpieczeństwo i filtruje dostęp do sekretów. Menedżer sekretów korzysta z szyfrowania kopertowego za pomocą AWS KMS w celu ochrony sekretów. Domyślnie AWS zapewnia och/sekretarz zarządzany klucz, co jest zalecaną praktyką. Jednak użytkownicy mogą również korzystać z kluczy zarządzanych przez klienta.

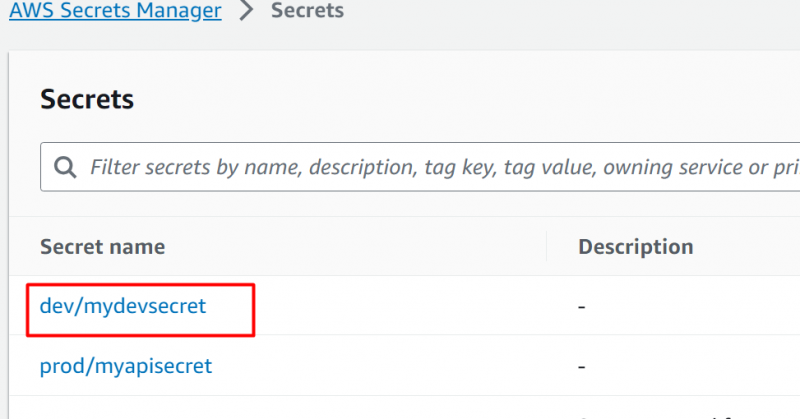

Na AWS-ie Pulpit menedżera tajnych sekretów , wybierz sekret, dla którego chcesz zmodyfikować wartość klucza szyfrowania:

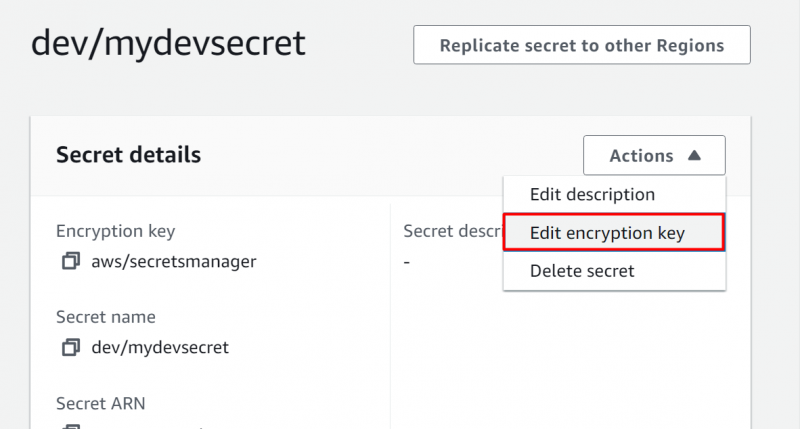

W wyświetlonym interfejsie kliknij przycisk 'Działania' przycisk. Spowoduje to wyświetlenie menu rozwijane . Kliknij na „Edytuj klucz szyfrowania” opcja:

Na Edytuj klucz szyfrowania okno , użytkownik może wybrać klucz lub utworzyć nowy, klikając „Dodaj nowy klucz” opcja. Po zmodyfikowaniu wartości klucza szyfrowania kliknij przycisk 'Ratować' przycisk, aby zastosować zmiany:

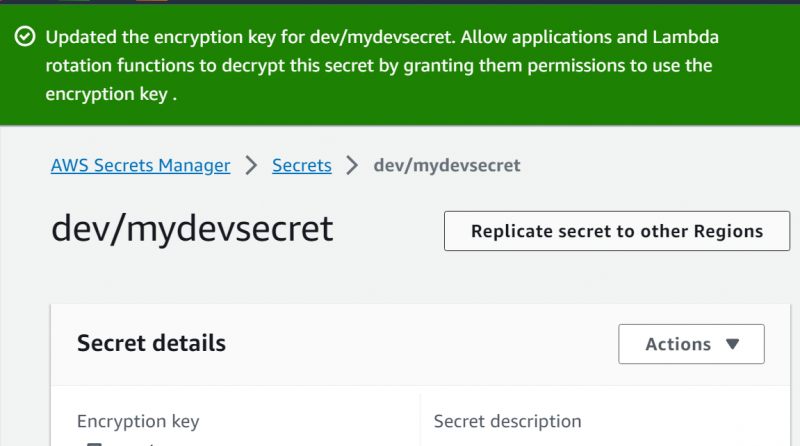

AWS wyświetli wiadomość potwierdzająca oznacza to, że wartość została pomyślnie zaktualizowana:

Metoda 3: Zmień znaczniki sekretu w Menedżerze sekretów AWS

Tagi to etykiety składające się z klucza zdefiniowanego przez użytkownika i wartości opcjonalnej. Dzięki tagom użytkownik może łatwo zarządzać, wyszukiwać i filtrować zasoby AWS. Tagi powiązane z kluczami tajnymi mogą być również używane do udzielania lub odmawiania dostępu. Należy pamiętać, że AWS przestrzega standardów tagowania zasobów. zaleca się, aby użytkownik stosował standardowy schemat nazewnictwa i unikał przechowywania w tagach wrażliwych danych.

Aby zmienić znaczniki sekretu, dotknij przycisku sekret z Menedżer tajnych informacji AWS :

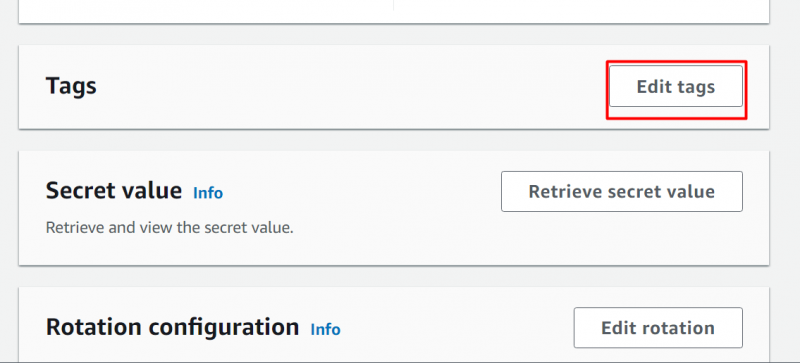

W poniższym interfejsie zlokalizuj plik „Tagi” Sekcja. W tej sekcji dotknij 'Edytuj tagi' przycisk:

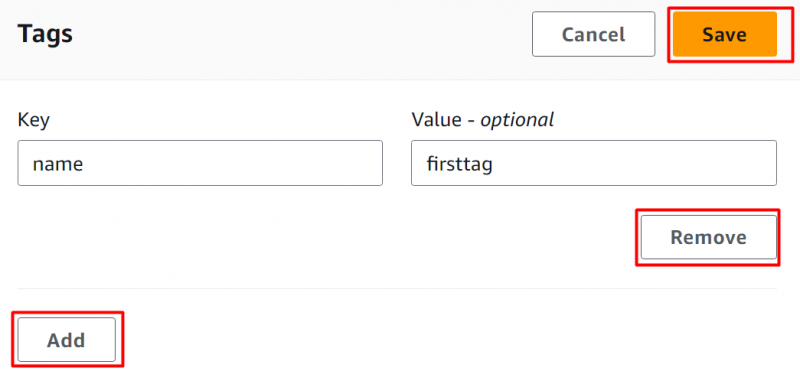

Zapewnić Para klucz-wartość dla tagów i naciśnij Ratować przycisk, aby zastosować zmiany:

- Dodać: Aby dodać wiele tagów do Sekretu, kliknij przycisk „Dodaj”.

- Usunąć: Podobnie, aby usunąć istniejący tag, kliknij przycisk „Usuń”.

Metoda 4: Usuń sekret

Klucze tajne są niezbędne do usunięcia, dlatego Menedżer kluczy tajnych nie usuwa ich natychmiast. Zamiast tego użytkownik zaplanuje usunięcie sekretu. W wyznaczonym terminie sekret pozostanie niedostępny.

W przypadku replikowanego sekretu użytkownik ma obowiązek najpierw usunąć replikę sekretu, a następnie sekret główny.

Po stworzeniu sekretu wybierz sekret z pulpitu nawigacyjnego Menedżera tajnych danych:

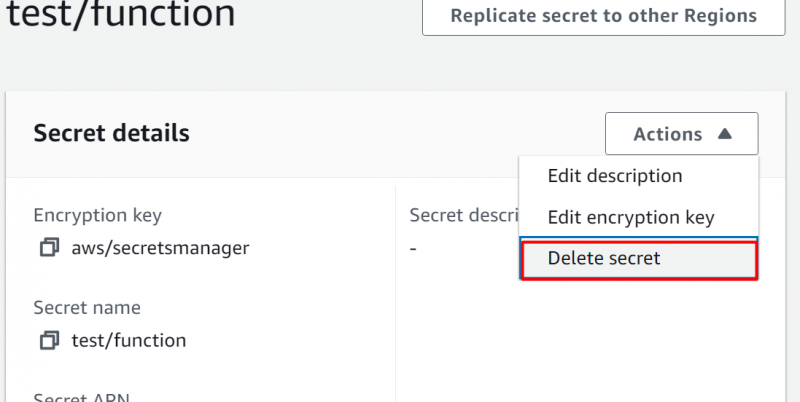

Wyświetli się następujący interfejs. Kliknij na 'Działania' zakładkę z interfejsu. Z menu rozwijane z Zakładka „Działania”. , Wybierz „Usuń sekret” przycisk:

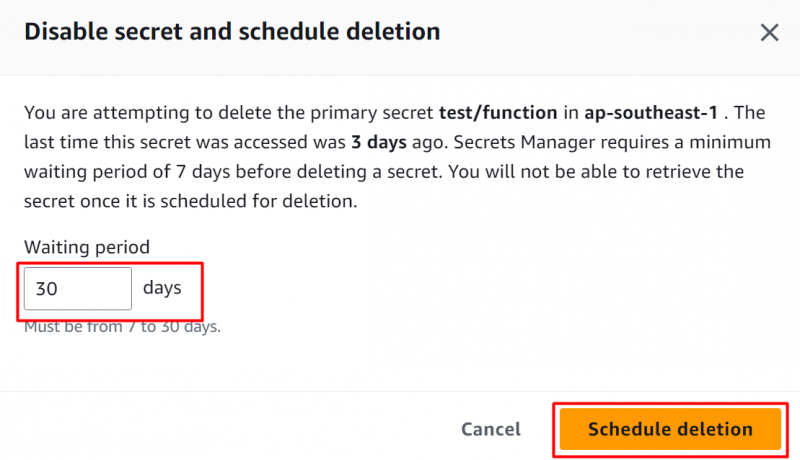

Pojawi się wyskakujące okienko. W tym oknie użytkownik może zaplanować usunięcie, podając liczbę dni pomiędzy nimi 7 do 30 dni w 'Okres oczekiwania' Sekcja. Po skonfigurowaniu kliknij przycisk „Zaplanuj usunięcie” przycisk:

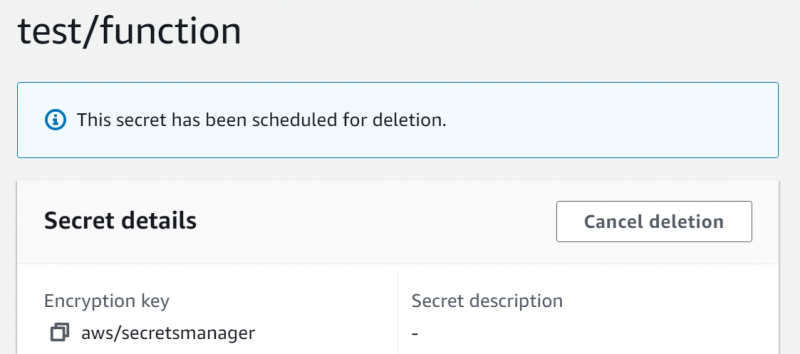

AWS wyświetli wiadomość potwierdzająca po pomyślnym zaplanowaniu Sekretu:

Metoda 5: Przywróć sekret

Jeśli sekret jest zaplanowany do usunięcia, jest on oznaczany jako przestarzały i nie można uzyskać do niego bezpośredniego dostępu. Ta niedostępność sekretu pozostaje do zakończenia okna odzyskiwania. Sekret zostanie trwale usunięty po upływie określonego czasu odzyskiwania.

Sekrety można jednak przywrócić, wykonując kilka prostych kroków wymienionych poniżej:

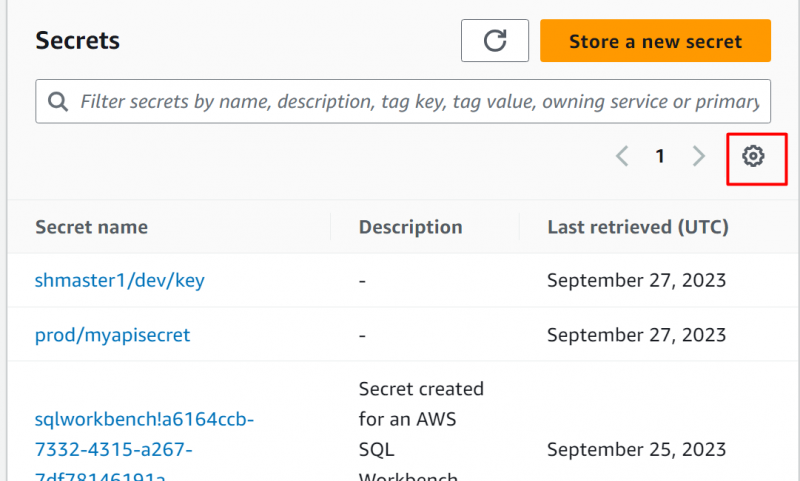

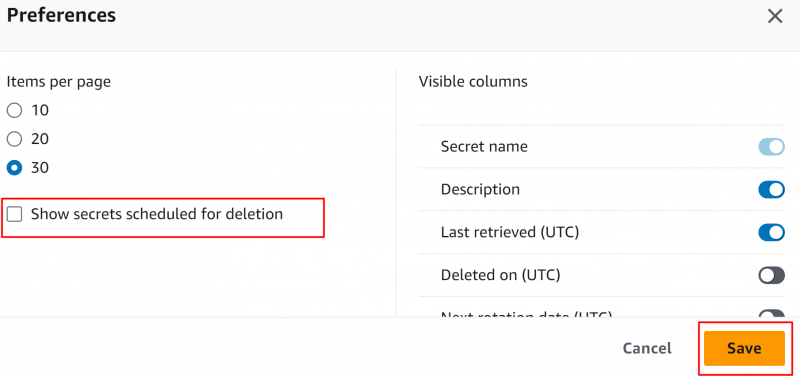

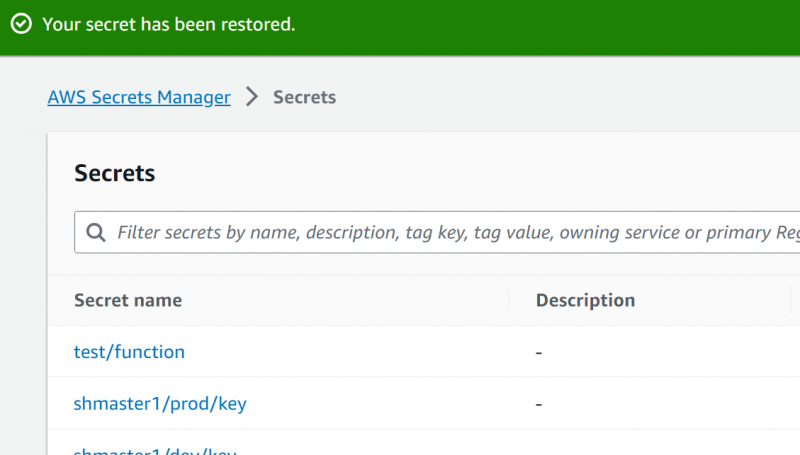

Aby przywrócić przypadkowo usunięty sekret, użytkownik może wykonać kilka prostych kroków. Aby przywrócić sekret, kliknij 'Preferencje' ikona znajdująca się w prawy górny róg interfejsu:

W wyświetlonych wyskakujących oknach włącz opcję „Pokaż sekrety zaplanowane do usunięcia” opcja. Zachowując ustawienia domyślne, kliknij przycisk 'Ratować' przycisk:

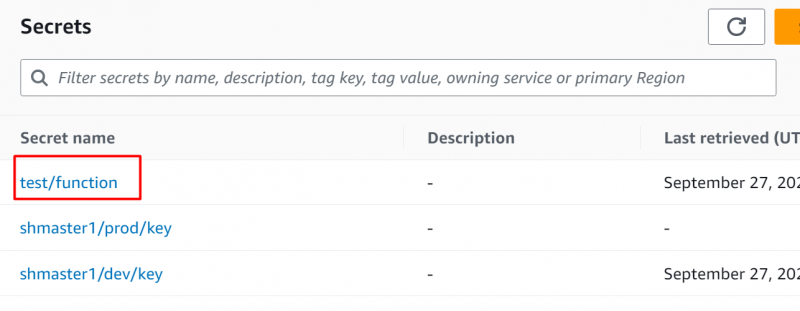

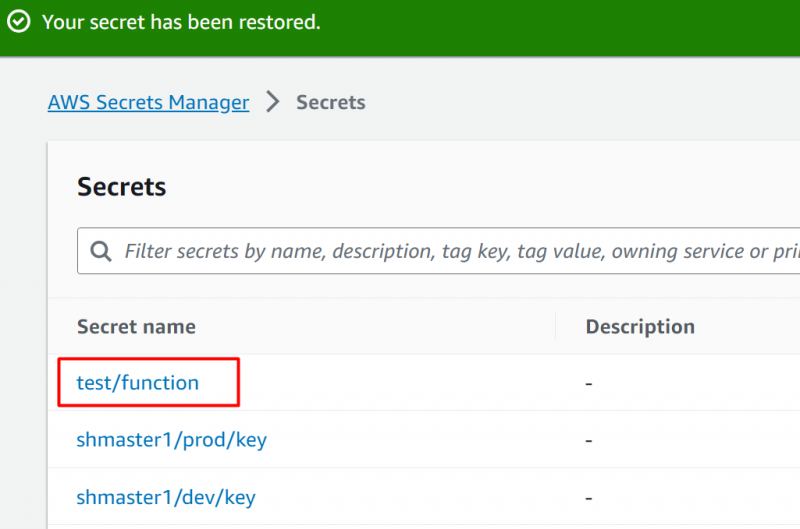

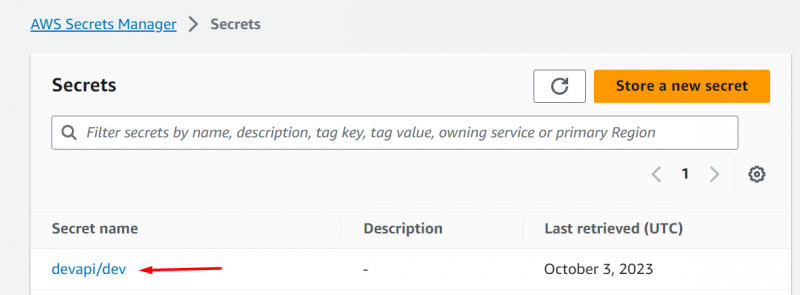

AWS wyświetli komunikat potwierdzający. Na desce rozdzielczej wszystko tajniki to były zaplanowane do usunięcia będzie wystawiany użytkownikowi. Pamiętaj, że zostaną wyświetlone tylko te sekrety, które nie przekroczyły zaplanowanego czasu usunięcia. Kliknij na sekret że chcesz przywrócić :

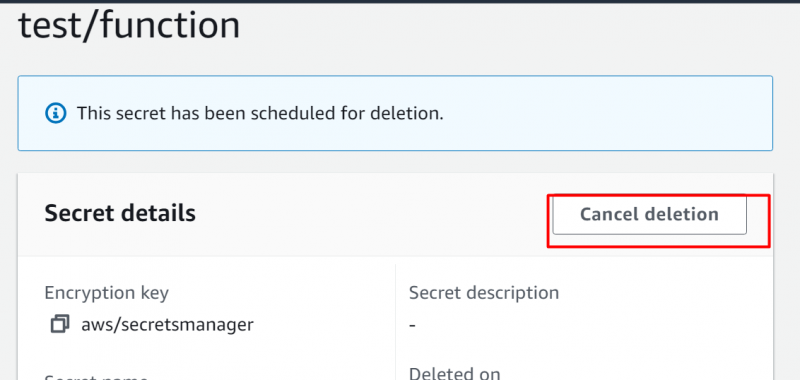

Kliknij na „Anuluj usuwanie” przycisk, aby zakończyć harmonogram usuwania sekretu:

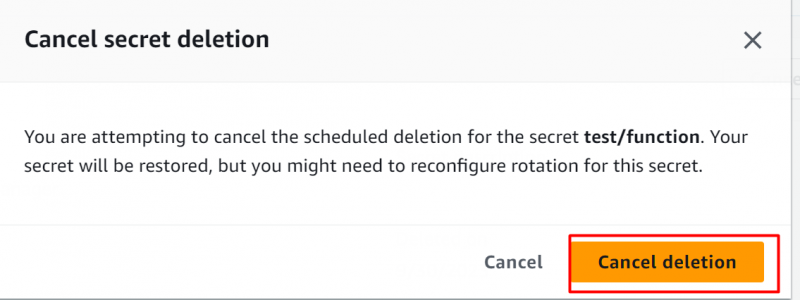

Potwierdzać usunięcie, dotykając „Anuluj usuwanie” przycisk:

Sekret tkwił przywrócone pomyślnie jak wskazano w komunikacie potwierdzającym AWS:

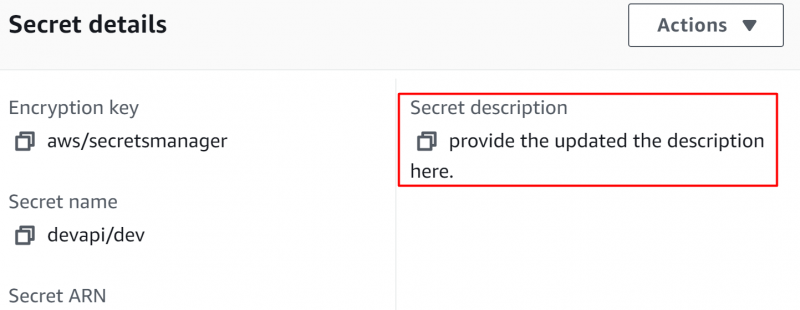

Metoda 6: Zmień opis sekretu

Oprócz aktualizowania wartości, zmiany kluczy oraz usuwania i przywracania sekretu, użytkownicy AWS mogą także edytować opis sekretu. Aby zmienić opis sekretu, wybierz sekret z pulpitu nawigacyjnego Menedżera sekretów AWS:

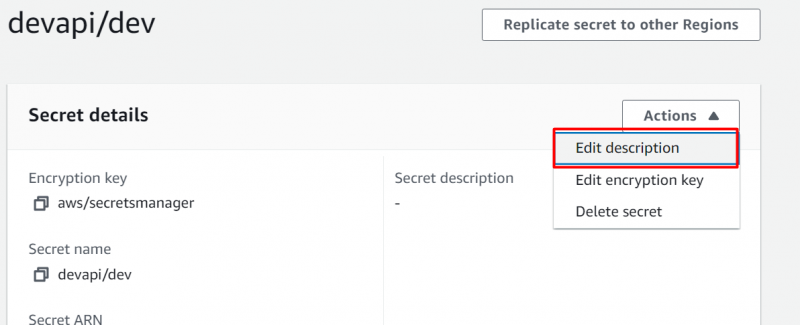

W następnym interfejsie dotknij 'Działania' przycisk i kliknij przycisk 'Edytuj opis' opcja z listy rozwijanej:

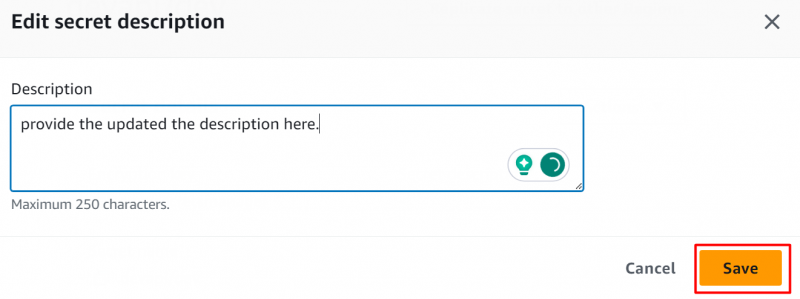

Spowoduje to otwarcie następującego okna dialogowego. w Opis pole, edytuj opis i naciśnij Ratować przycisk, aby zastosować zmiany:

Opis został pomyślnie zaktualizowany:

To wszystko z tego przewodnika.

Dodatkowa wskazówka: kluczowe funkcje tajnego menedżera AWS

Mówiąc o różnych działaniach, które użytkownik może podjąć za pomocą AWS Secret Manager, przyjrzyjmy się kilku kluczowym funkcjom Secret Managera, dzięki którym jest to Twoja ulubiona usługa przechowywania i zabezpieczania poświadczeń:

Bezpiecznie obracaj sekrety : Ta usługa oferuje wbudowaną integrację z szeroką gamą usług AWS, takich jak MySQL, PostgreSQL, funkcje Lambda, Aurora, RDS itp. Zalecaną praktyką jest umożliwienie wersjonowania podczas obracania sekretów, aby zapobiec złamaniu aplikacji .

Szczegółowa kontrola dostępu : Dostępnych jest wiele metod zabezpieczania poświadczeń, takich jak dostęp do nich za pomocą znaczników, wdrażanie hierarchicznych nazw w celu zapewnienia skalowalności, dostęp dla wielu kont itp.

Audyt i monitorowanie: Użytkownicy mogą szyfrować i odszyfrowywać sekrety, korzystając z usług kluczy szyfrujących AWS i monitorując aktywność w CloudWatch i CloudTrail itp.

Płatność zgodnie z rzeczywistym użyciem: AWS Secret Manager korzysta z modeli typu pay-as-you-go, co oznacza, że użytkownik płaci tylko za funkcje, z których korzysta.

Wniosek

Aby zmodyfikować sekrety w menedżerze sekretów AWS, użytkownik może zmienić znaczniki i klucze szyfrowania, zaktualizować wartości klucza oraz usunąć i przywrócić sekrety. Korzystając z Menedżera tajnych informacji AWS, architektura bezpieczeństwa aplikacji zostaje ulepszona w miarę usuwania zakodowanych na stałe danych. Wartości te są następnie zastępowane wartością kluczy tajnych dostępną w czasie wykonywania za pośrednictwem Menedżera wpisów tajnych. Ten artykuł jest instrukcją krok po kroku dotyczącą modyfikowania wpisów tajnych w Menedżerze sekretów AWS.