Możesz napotkać problem podczas konfigurowania klastra Kubernetes, gdy wiesz tylko, jak używać NodePort, aby Twoja usługa Kubernetes była dostępna przez Internet. Podczas korzystania z typu usługi NodePort zostanie przypisany wysoki numer portu i musisz zezwolić na połączenia z tymi portami w regule zapory. Jest to szkodliwe dla Twojej infrastruktury, zwłaszcza jeśli serwer jest dostępny przez otwarty Internet. Możesz przypisać blok adresów IP poza klastrem jako administrator klastra, który może przesyłać ruch do tamtejszych usług. Właśnie o tym będziemy mówić w tym artykule: aby znaleźć wszystkie krytyczne informacje na temat konfigurowania zewnętrznych adresów IP usługi odmowy w Kubernetes.

Co to jest usługa zewnętrznego adresu IP?

Jeden z punktów końcowych usługi będzie odbierał ruch, który wchodzi do klastra przy użyciu zewnętrznego adresu IP (jako docelowego adresu IP) i portu usługi. Kubernetes nie odpowiada za zarządzanie zewnętrznym adresem IP.

W tej sytuacji kluczowe znaczenie ma upewnienie się, który adres IP jest używany do uzyskiwania dostępu do klastra Kubernetes. Używając zewnętrznego typu usługi IP, możemy powiązać usługę z adresem IP, który jest używany do uzyskiwania dostępu do klastra.

Fakt, że sieć Kubernetes współdziała z siecią Overlay, jest ważny dla zrozumienia tej sytuacji. Oznacza to, że możesz uzyskać dostęp do praktycznie każdego węzła w klastrze po dotarciu do dowolnego węzła (węzła głównego lub węzła roboczego).

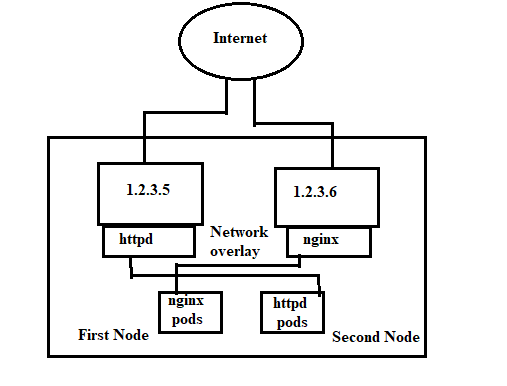

Sieć jest pokazana w ten sposób:

Oba węzły 1 i 2 na diagramie współdzielą jeden adres IP. Prawdziwy Pod znajduje się w Węźle 1, ale adres IP 1.2.3.6 jest powiązany z usługą Nginx w Węźle 1. Adres IP Węzła 1, 1.2.3.4, jest powiązany z usługą httpd, a faktyczny Pod Węzła 2 jest tam zlokalizowany.

Jest to możliwe dzięki podstawom sieci Overlay. Gdy zwijamy adres IP 1.2.3.4, usługa httpd powinna odpowiedzieć; kiedy zwijamy 1.2.3.5, usługa Nginx powinna odpowiedzieć.

Zalety i wady zewnętrznego adresu IP

Oto zalety i wady zewnętrznego adresu IP:

Korzystanie z zewnętrznego adresu IP jest korzystne, ponieważ:

-

- Twoje IP jest całkowicie pod Twoją kontrolą. Zamiast korzystać z ASN dostawcy usług w chmurze, możesz użyć adresu IP należącego do Twojego własnego ASN.

Wady zewnętrznego adresu IP obejmują:

-

- Prosta konfiguracja, którą teraz przejdziemy, NIE jest bardzo łatwo dostępna. Oznacza to, że jeśli węzeł ulegnie awarii, usługa nie będzie już dostępna i konieczne będzie ręczne rozwiązanie problemu.

- Aby obsłużyć IP, wymagana jest znaczna praca ludzka. Ponieważ adresy IP nie są przydzielane dynamicznie, musisz to zrobić ręcznie.

Co to jest domyślne zachowanie odmowy/zezwalania?

„ Domyślne zezwolenie ” oznacza, że cały ruch jest domyślnie dozwolony. O ile nie jest to wyraźnie dozwolone, cały ruch jest domyślnie odrzucany, gdy używany jest termin „ domyślnie odmów ”. chyba że określono zasady sieciowe.

-

- Cały ruch do iz poda jest dozwolony, jeśli dla tego poda nie obowiązują żadne zasady sieciowe.

- Jeśli dla poda typu Ingres obowiązuje co najmniej jedna zasada sieciowa, dozwolony jest tylko ruch przychodzący wyraźnie dozwolony przez te zasady.

- Gdy co najmniej jedna zasada sieciowa ma zastosowanie do poda typu egress, dozwolony jest tylko ruch wychodzący dozwolony przez te zasady.

Domyślnym ustawieniem dla innych typów punktów końcowych (maszyny wirtualne, interfejsy hosta) jest blokowanie ruchu. Dozwolony jest tylko ruch, który jest wyraźnie dozwolony przez zasady sieciowe, nawet jeśli do punktu końcowego nie mają zastosowania żadne zasady sieciowe.

Najlepsza praktyka: niejawna domyślna zasada odmowy

Musisz skonfigurować niejawną domyślną zasadę odmowy utworzoną dla podów Kubernetes. Dzięki temu niechciany ruch jest automatycznie blokowany. Pamiętaj, że domyślne zasady odrzucania domyślnie wchodzą w życie jako ostatnie; jeśli jakiekolwiek inne zasady zezwalają na ruch, odmowa nie ma zastosowania. Odmowa jest wdrażana dopiero po rozważeniu wszystkich innych zasad.

Jak utworzyć domyślną politykę odmów dla kapsuł Kubernetes?

Zalecamy korzystanie z globalnych zasad sieciowych, nawet jeśli dowolnej z poniższych reguł można użyć do zbudowania domyślnych zasad odrzucania dla zasobników Kubernetes. Globalne zasady sieciowe są stosowane do wszystkich obciążeń (maszyn wirtualnych i kontenerów) we wszystkich przestrzeniach nazw i hostach. Globalna polityka sieciowa zachęca do ostrożnego podejścia do bezpieczeństwa przy jednoczesnej ochronie zasobów.

-

- Włącz domyślne, aby odrzucić globalne zasady sieciowe, bez przestrzeni nazw

- Włącz ustawienie domyślne, aby odmówić zasad sieciowych, w przestrzeni nazw

- Włącz ustawienie domyślne, aby odrzucić zasady Kubernetes, w przestrzeni nazw

Co to jest blokada IP?

Dzięki temu określone zakresy IP CIDR są wybierane jako dozwolone jako źródła wejściowe lub miejsca docelowe wyjściowe. Biorąc pod uwagę, że adresy IP podów są przejściowe i nieprzewidywalne, powinny to być zewnętrzne adresy IP klastra.

Źródłowy lub docelowy adres IP pakietów musi być często przepisywany w przypadku korzystania z metod wejścia i wyjścia klastra. W zależności od używanej wtyczki sieciowej (dostawca usług w chmurze, implementacja usługi itp.), zachowanie może się zmienić.

Dotyczy to ruchu przychodzącego i oznacza to, że w niektórych przypadkach konieczne jest filtrowanie pakietów przychodzących na podstawie rzeczywistego źródłowego adresu IP. Z drugiej strony „źródłowy adres IP”, na którym działa NetworkPolicy, może być adresem IP LoadBalancera lub nawet węzła Poda itp.

Pokazuje to, że połączenia między podami i adresami IP usług, które są przepisywane na zewnętrzne adresy IP klastra, mogą podlegać ograniczeniom opartym na ipBlock pod względem ruchu wychodzącego.

Jakie są domyślne zasady?

Cały ruch przychodzący i wychodzący do i z zasobników w przestrzeni nazw jest domyślnie dozwolony, jeśli nie ma żadnych kontroli dla tej przestrzeni nazw. Możesz zmienić domyślne zachowanie przestrzeni nazw, korzystając z poniższych przykładów.

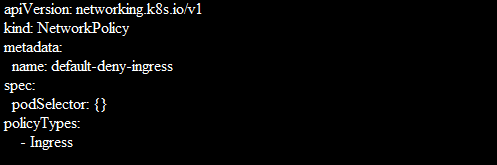

Domyślnie odrzucaj cały ruch przychodzący

Podczas tworzenia zasad sieciowych, które wybierają wszystkie pody, ale nie uwzględniają żadnego ruchu przychodzącego do tych podów, można zbudować „domyślną” politykę izolacji ruchu przychodzącego, która jest przeznaczona dla przestrzeni nazw.

Gwarantuje to, że wszystkie pody, niezależnie od tego, czy wybierze je jakakolwiek inna zasada sieciowa, są izolowane dla ruchu przychodzącego. Ta reguła nie dotyczy izolacji przy wychodzeniu z dowolnej kapsuły.

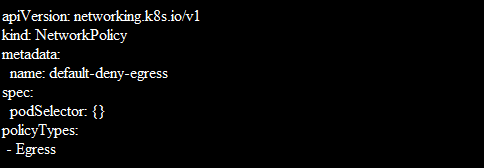

Domyślnie odrzucaj cały ruch wychodzący

Kiedy tworzysz NetworkPolicy, która wybiera wszystkie strąki, ale zabrania ruchu wychodzącego z tych strąków, możesz zbudować „domyślną” politykę izolacji ruchu wychodzącego, która dotyczy również przestrzeni nazw.

Wniosek

Ten przewodnik dotyczył użycia DenyServiceExternalIPs. Zaprojektowaliśmy również schematyczną reprezentację, aby nasi użytkownicy zrozumieli, że to działa. Udostępniliśmy również przykładowe konfiguracje.