AWS to internetowa platforma obliczeniowa. Dlatego jest rzeczą naturalną, że bezpieczeństwo staje się jedną z głównych trosk programistów i ekspertów IT. Wychodząc naprzeciw tym potrzebom swoich użytkowników, AWS wyeliminował tradycyjne praktyki kodowania wartości w kodzie, wprowadzając „Tajny menedżer AWS”.

Szybki zarys

W artykule przedstawiono informacje dotyczące następujących aspektów:

- Co to jest tajny menedżer AWS?

- Jak utworzyć i zmodyfikować sekret w Menedżerze sekretów AWS za pomocą interfejsu CLI?

- Wniosek

Co to jest tajny menedżer AWS?

AWS Secret Manager wyróżnia się zdolnością do ochrony i zabezpieczania wrażliwych informacji o zasobach, takich jak tokeny OAuth, dane uwierzytelniające bazy danych, klucze API itp. Takie poufne informacje są przechowywane w zaszyfrowanej formie zwanej 'tajniki' . Secret Manager zapewnia, że wszystkie poufne informacje użytkownika są szyfrowane i dostęp do nich mają wyłącznie upoważnione organy. Dostęp do tych sekretów i ich modyfikowanie można uzyskać za pomocą konsoli AWS lub interfejsu CLI.

Jak utworzyć i zmodyfikować sekret w Menedżerze sekretów AWS za pomocą interfejsu CLI?

AWS Secret Manager pozwala użytkownikom kontrolować uwierzytelnianie i zarządzanie dostępem. Oprócz przechowywania i odzyskiwania sekretów użytkownicy mogą zaplanować rotację sekretów, które zastąpią sekrety długoterminowe sekretami krótkoterminowymi. Prowadzi to do poprawy stanu bezpieczeństwa aplikacji i zapobiega ewentualnemu naruszeniu funkcjonalności przez kogokolwiek.

Amazon Web Service to dobrze zaprojektowana i bezpieczna platforma, która stara się zapewnić swoim użytkownikom najlepsze udogodnienia i zasoby. Na tym blogu dowiemy się o implementacji następujących metod z sekretami przy użyciu AWS CLI:

- Metoda 1: Stwórz sekret

- Metoda 2: Zaktualizuj wartość klucza tajnego

- Metoda 3: Edytuj opis

- Metoda 4: Zmień klucz szyfrowania

- Metoda 5: Usuń sekret

- Metoda 6: Przywróć sekret

- Metoda 7: Oznacz sekret

- Metoda 8: Odfiltruj sekret

- Metoda 9: Replikuj sekret

Dowiedz się więcej o modyfikowaniu sekretu za pomocą konsoli AWS, odnosząc się do tego artykułu: „Jak modyfikować sekrety za pomocą Menedżera sekretów AWS przy użyciu konsoli AWS” .

Metoda 1: Utwórz klucz tajny w IAM przy użyciu interfejsu wiersza polecenia AWS

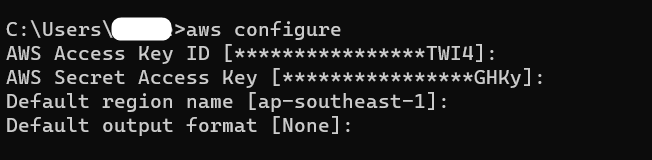

Do stworzyć sekret w Tajnym Menedżerze AWS, Zaloguj się do konto AWS za pomocą następującego polecenia:

och, skonfiguruj

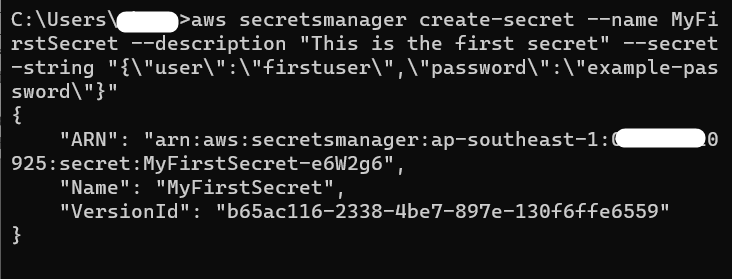

Następnie wprowadź następujące polecenie i naciśnij 'Wchodzić' przycisk z klawiatury:

-nazwa: służy do wprowadzenia nazwy sekretu.

-opis: podaj krótki opis sekretu.

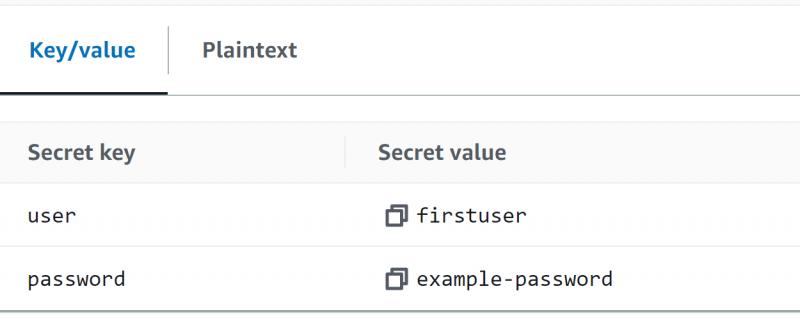

–tajny ciąg: służy do określania par klucz-wartość. W powyższym poleceniu 'użytkownik' I 'hasło' są dwa Klucze. Podobnie, „pierwszy użytkownik” I „przykładowe hasło” są dwa wartości dla kluczy:

Aby dowiedzieć się więcej o tworzeniu sekretu w AWS Secret Console, zapoznaj się z tym artykułem: „Jak przechowywać dane uwierzytelniające Amazon RDS za pomocą Menedżera sekretów?”

Wyjście

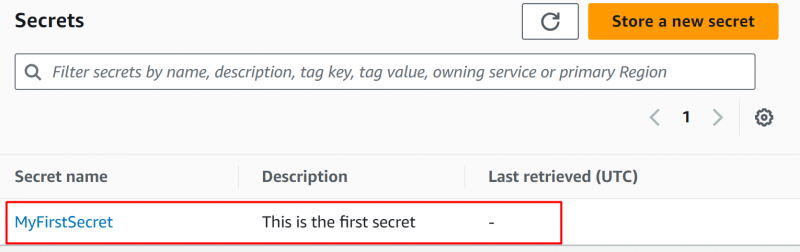

Jednak wyjście może być również zweryfikowane z Panel menedżera Secret gdzie sekret jest tworzony przez CLI:

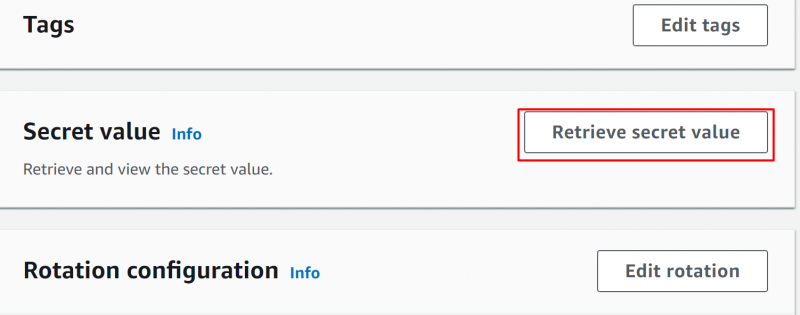

Kliknij na Imię sekretu . Przewiń w dół następny interfejs do „Sekretna wartość” Sekcja. Stuknij w „Odzyskaj tajną wartość” przycisk, aby wyświetlić pary klucz-wartość:

The wyświetlane pary klucz-wartość są takie same, jak te, które podaliśmy w powyższym poleceniu:

Metoda 2: Zaktualizuj wartość klucza tajnego

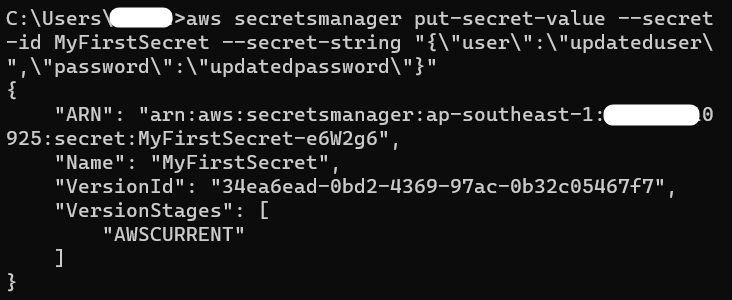

Aby zaktualizować wartości kluczy w kluczu tajnym, wprowadź następujące polecenie. The „–tajny ciąg” w poleceniu zawiera zaktualizowaną wartość dla 'użytkownik' I 'hasło' Klucze.:

aws secretsmanager wartość-tajna-wartość --tajny-identyfikator Mój pierwszy sekret --tajny ciąg „{” użytkownik „:” zaktualizowany użytkownik „,” hasło „:” zaktualizowane hasło „}”

Wyjście

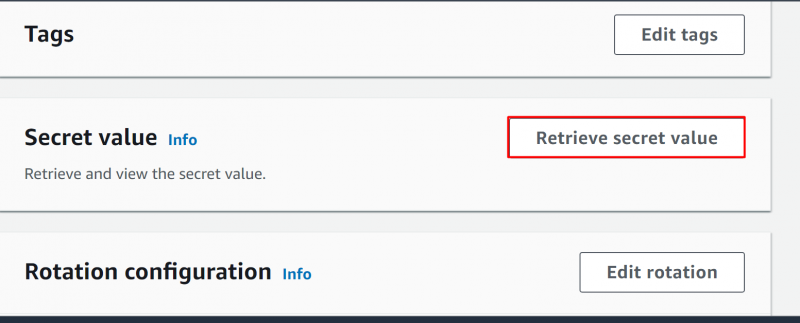

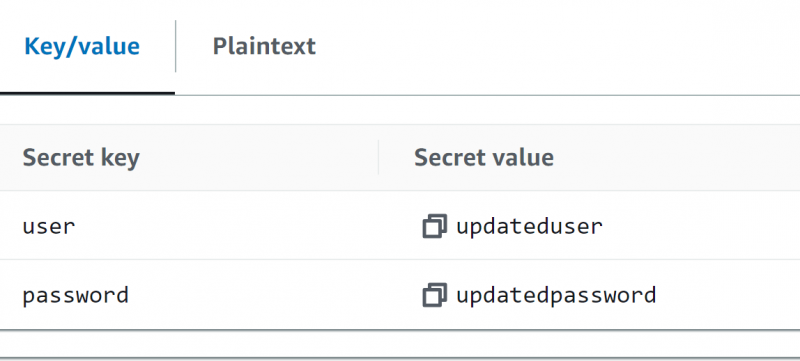

Odwiedzając Panel menedżera Secret, stuknij w nazwa tajemnicy, aby wyświetlić specyfikacje. w „Sekretna wartość” sekcji wyświetlanego interfejsu, dotknij przycisku „Odzyskaj tajną wartość” przycisk:

Spowoduje to wyświetlenie pary klucz-wartość . Stąd wartości kluczy są pomyślnie aktualizowane:

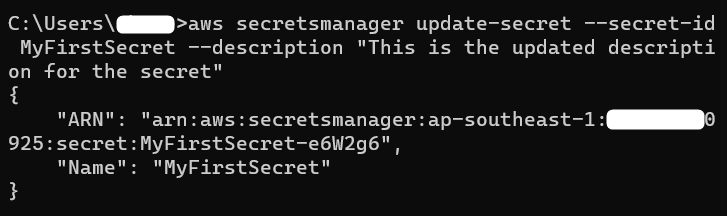

Metoda 3: Zaktualizuj opis sekretu

Oprócz wartości możemy także edytować opis z Sekret . W tym celu wprowadź do CLI następującą komendę:

aws secretsmanager aktualizacja-sekret --tajny-identyfikator Mój pierwszy sekret --opis „To jest zaktualizowany opis sekretu”

Wyjście

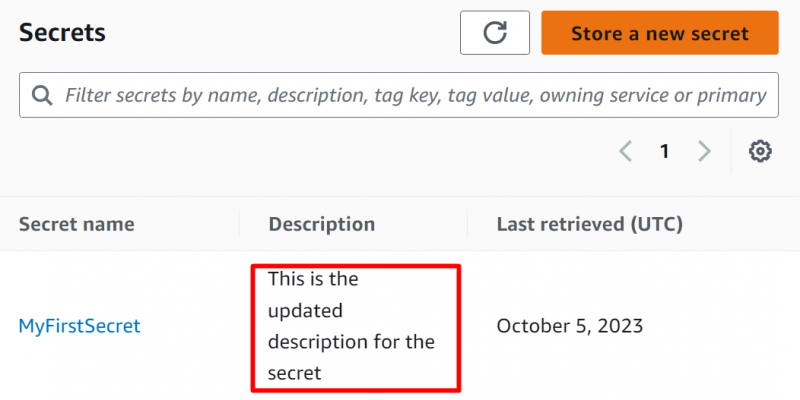

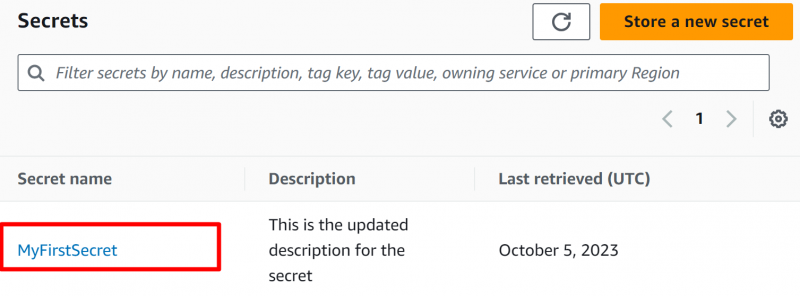

W celu weryfikacji odwiedź stronę Panel menedżera Secret . Na desce rozdzielczej tzw tajny opis jest zapewniony:

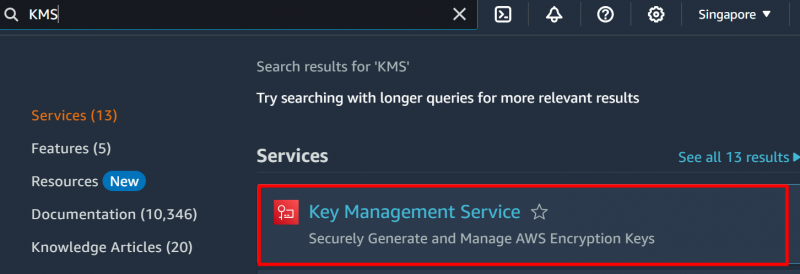

Metoda 4: Zmień klucz szyfrowania

Jedną z innych modyfikacji, które użytkownik może wykonać za pomocą Menedżera sekretów AWS, jest „Zmień klucz szyfrowania” tajemnicy. W tym celu wyszukaj i wybierz „KMS” obsługa od Konsola zarządzania AWS :

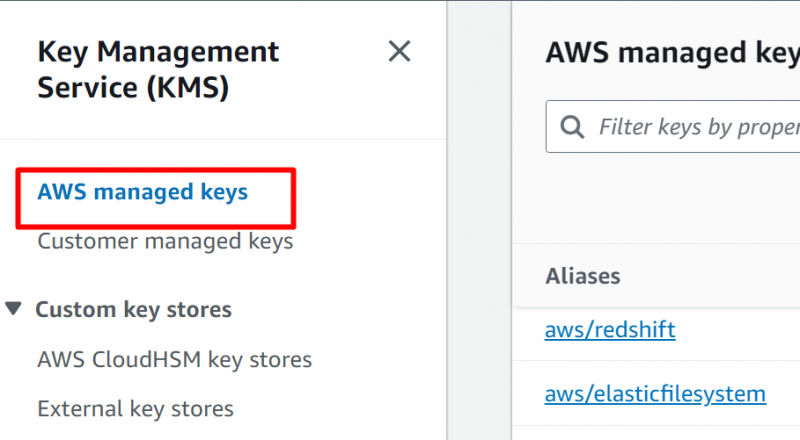

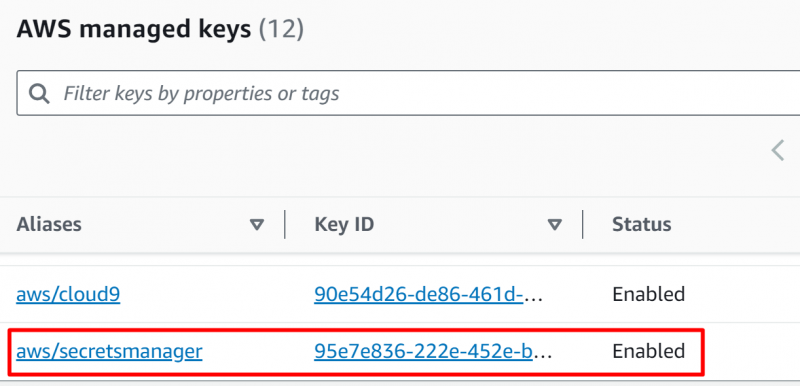

AWS zapewni domyślny klucz do szyfrowania podczas tworzenia sekretu. Użytkownicy mogą również wybrać „Klucz zarządzany przez klienta” ale zalecana praktyka jest użycie dostarczony klucz domyślny . Ponieważ w tym demo używany jest klucz domyślny, kliknij przycisk „Klucze zarządzane przez AWS” opcja z lewego paska bocznego KMS:

Przewiń w dół Interfejs kluczy zarządzanych AWS i zlokalizuj „och/sekretny menedżer” klucz. Klucz ten jest powiązany z utworzonym wcześniej sekretem. Kliknij na nazwa klucza aby wyświetlić konfiguracje:

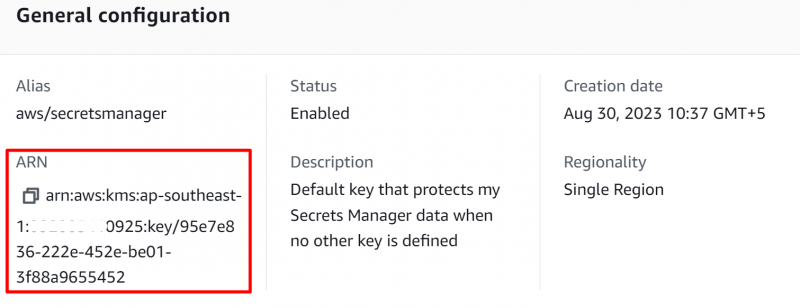

Z Interfejs konfiguracji ogólnej, skopiuj „RNA” ponieważ jest to wymagane do identyfikacji sekretu i zmiany klucza szyfrowania:

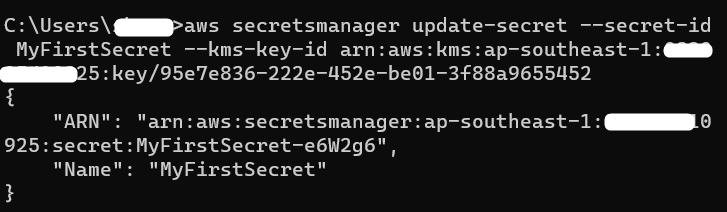

Wracając do CLI, dostarczać następujące Komenda z skopiowane ARN :

aws secretsmanager aktualizacja-sekret --tajny-identyfikator Mój pierwszy sekret --kms-identyfikator-klucza arn:aws:kms:us-west- 2 : 123456789012 :klucz / PRZYKŁAD1-90ab-cdef-fedc-ba987PRZYKŁAD–kms-identyfikator-klucza: podaj skopiowany ARN w celu zmiany klucza szyfrowania sekretu.

–tajny-identyfikator: Podaj nazwę sekretu, dla którego klucz ma zostać zmieniony:

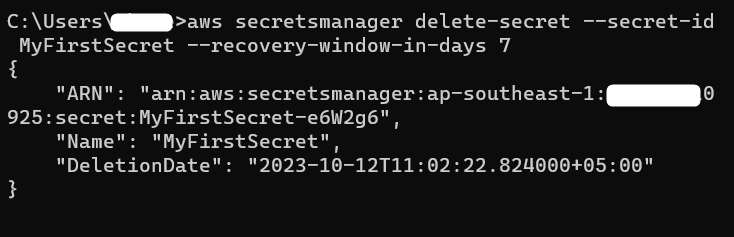

Metoda 5: Usuń sekret

Użytkownik może również usunąć klucz tajny za pomocą interfejsu wiersza poleceń. Zanim sekret zostanie usunięty, planuje się go na minimum 7 dni, a maksymalnie 30 dni. Do usunięcia sekretu z pulpitu menedżera sekretów używa się następującego polecenia:

aws secretsmanager usuń sekret --tajny-identyfikator Mój pierwszy sekret --okno odzyskiwania w dniach 7

–tajny-identyfikator: podaj nazwę sekretu, który ma zostać usunięty.

–okno odzyskiwania w dniach: odnosi się do harmonogramu usuwania. Sekret zostanie usunięty po upływie określonego czasu w pliku „okno odzyskiwania” . Sekret zostanie trwale usunięty i nie będzie można go przywrócić.

Wyjście

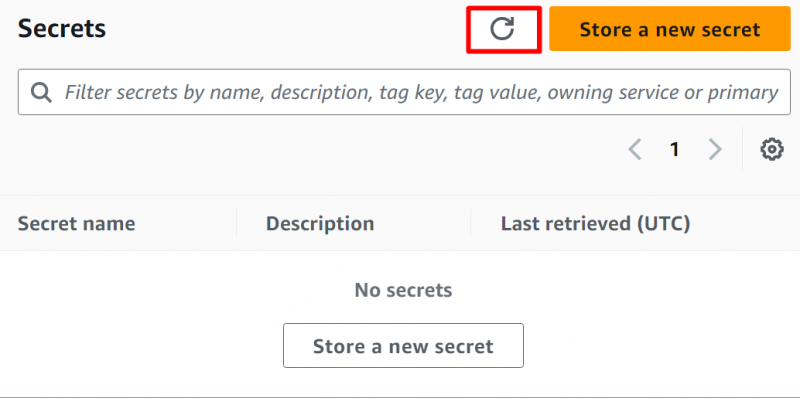

W celu weryfikacji odwiedź stronę Panel tajnego menedżera i kliknij 'Przeładować' przycisk. Wyświetli się interfejs podobny do załączonego obrazu:

Metoda 6: Przywróć sekret

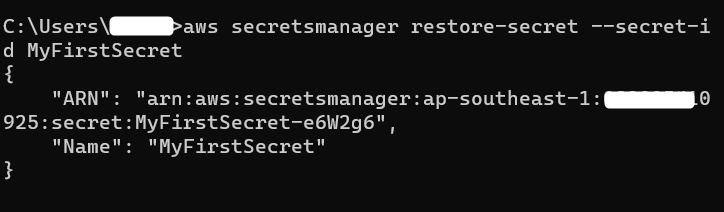

Dzięki AWS Secret Manager możemy także przywrócić przypadkowo usunięty sekret. W interfejsie wiersza poleceń wprowadź następujące polecenie:

aws secretsmanager przywracanie-tajne --tajny-identyfikator Mój pierwszy sekret–tajny-identyfikator: podaj nazwę sekretu, który ma zostać przywrócony.

Wyjście

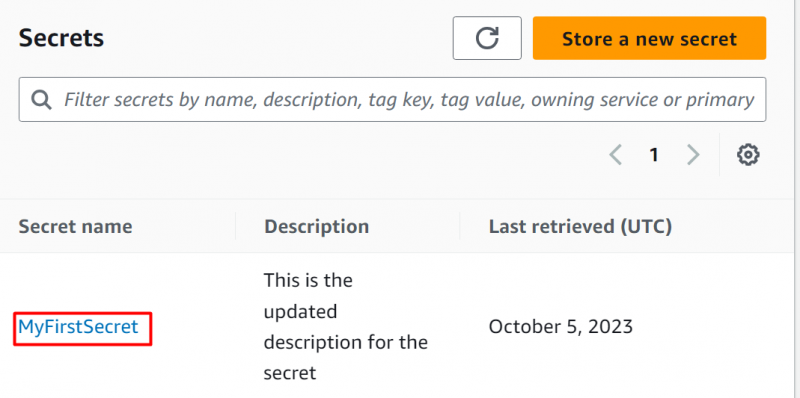

Na pulpicie nawigacyjnym Menedżera tajnych plików określony sekret był pomyślnie przywrócony :

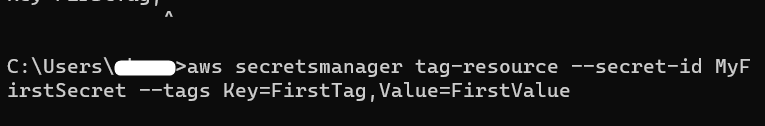

Metoda 7: Oznacz sekret

Tagi są skuteczny sposób zarządzać zasobami. Użytkownicy mogą dodać 50 tagi do tajemnicy. Aby oznaczyć sekret, wprowadź następujące polecenie do interfejsu CLI AWS:

zasób tagu aws secretsmanager --tajny-identyfikator Mój pierwszy sekret --tagi Klucz =Pierwszy tag, Wartość =Pierwszawartość–tajny-identyfikator: odnosi się do nazwy sekretu, dla którego mają zostać dodane znaczniki.

–tagi: Tagi są kombinacją kluczy i wartości. Używając słowa kluczowego „–tagi”, określ pary klucz i wartość.

Wyjście

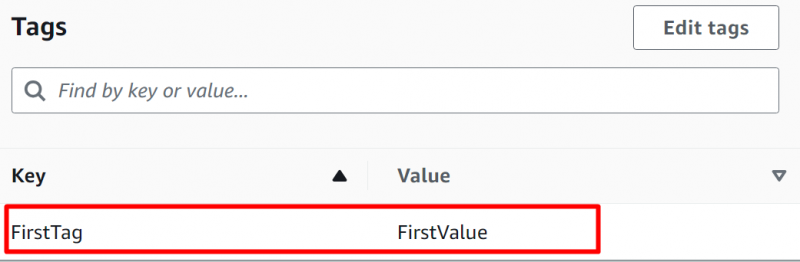

Dla weryfikacji, wybierz sekret z pulpitu nawigacyjnego Menedżera tajnych informacji. Przewiń w dół do „Tagi” sekcja, aby wyświetlić dodany tag:

Metoda 8: Filtruj sekret

AWS umożliwia użytkownikom przeszukiwanie przechowywanych sekretów za pomocą 'Filtr' słowo kluczowe. Użytkownik może filtrować sekrety na podstawie ich tagów, nazwy, opisu itp. Aby filtrować sekrety, użyj następującego polecenia:

aws secretsmanager lista-sekretów --filtr Klucz = 'nazwa' , Wartości = „Mój pierwszy sekret”Klucz: określ pole, według którego mają być filtrowane sekrety.

Wartości: podaj nazwę sekretu, aby jednoznacznie go zidentyfikować

Wykonując powyższe polecenie, Menedżer Sekretów wyświetli informacje o kluczu:

Metoda 9: Replikuj sekret

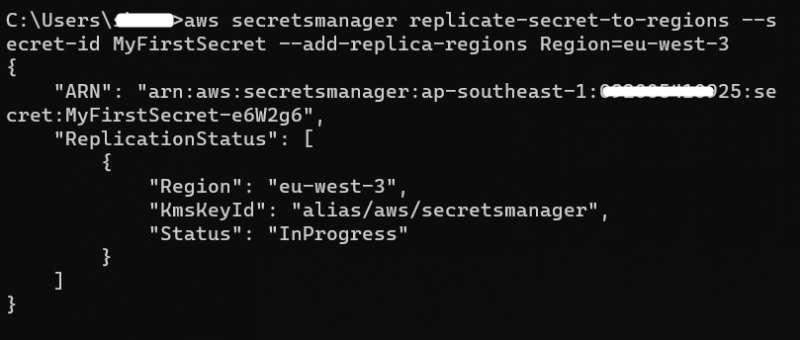

Secret Manager umożliwia także swoim użytkownikom replikowanie swoich sekretów w innych regionach AWS. Aby usunąć sekret, ważne jest, aby najpierw usunąć replikę sekretu. Aby skonfigurować replikę sekretu w innym regionie AWS, użyj poniższego polecenia:

aws secretsmanager replikuje sekrety w regionach --tajny-identyfikator Mój pierwszy sekret --dodaj regiony-repliki Region =eu-zachód- 3Region: odnosi się do obszaru AWS, w którym należy replikować sekret.

Dowiedz się więcej o replikowaniu sekretu w Menedżerze sekretów AWS, odwołując się do tego artykułu: „Jak replikować sekret do innych regionów w Menedżerze sekretów AWS?” .

Wyjście

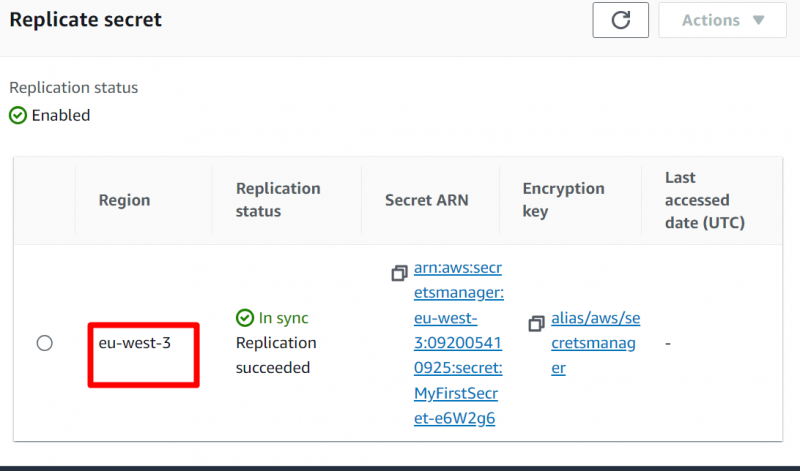

Aby sprawdzić, czy klucz tajny został pomyślnie zreplikowany, odwiedź stronę Panel tajnego menedżera i wybierz sekret:

Przewiń w dół do Replikuj sekcję tajną . Replikacja została włączona z powodzeniem :

To wszystko z tego przewodnika.

Wniosek

Aby utworzyć i zmodyfikować sekret za pomocą interfejsu CLI, wprowadź wspomniane polecenia i określ akcję, identyfikator sekretu oraz pary klucz-wartość, aby jednoznacznie zidentyfikować sekret. Za pomocą tych poleceń użytkownicy mogą wykonywać wszystkie operacje na sekretach, które zostały wykonane przy użyciu konsoli AWS, takie jak usuwanie, aktualizowanie, tworzenie, replikowanie lub przywracanie itp. Ten artykuł jest kompletnym samouczkiem z opisem krok po kroku jak utworzyć i zmodyfikować sekret w AWS Secret Manager przy użyciu CLI.