Certyfikaty SSL służą do zabezpieczenia aplikacji utworzonej na Kubernetes dla przyszłego bezpieczeństwa. Weźmy inny bezpieczny certyfikat, TLS, który zawiera bardzo bezpieczny klucz prywatny. Certyfikaty są tworzone za pomocą certyfikatów: API K8r.io. Konfiguracji certyfikatu SSL nauczymy na szczegółowych przykładach. Zacznijmy od certyfikatu SSL w Kubernetes. Certyfikaty SSL są bardzo ważne dla przeglądarek. Przeglądarka za pomocą certyfikatów SSL i TLS tworzy bezpieczne połączenie z usługami Kubernetes.

Wymagania wstępne:

Każdy użytkownik musi mieć najnowszą wersję systemu Ubuntu. Użytkownik systemu operacyjnego Windows instaluje wirtualną skrzynkę i wirtualnie dodaje do systemu Ubuntu lub Linux. Użytkownicy muszą być zaznajomieni z Kubernetes, wierszem polecenia kubectl, zasobnikami i klastrami oraz znać DNS klastra, aby lepiej zrozumieć ten temat.

Przyjrzyjmy się pokrótce konfiguracji certyfikatu SSL w Kubernetes, dzieląc całą procedurę na poszczególne kroki.

Krok 1: Uruchom Panel sterowania Kubernetes

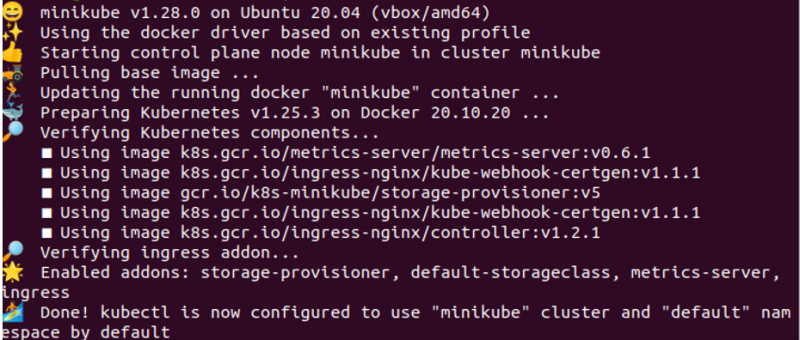

Chcemy środowiska w naszej aplikacji, w którym możemy uruchamiać polecenia Kubernetes w celu wykonywania zadań Kubernetes. W rezultacie Kubernetes udostępnia nam lokalny kontener o nazwie „minikube”. Przy każdym uruchomieniu aplikacji Kubernetes uruchomimy minikube w Kubernetes, który jest w zasadzie terminalem, który jest wymagany do uruchamiania poleceń Kubernetes. W tym kroku uruchamiamy polecenie inicjujące Minikube, czyli:

> uruchom minikuba

Kiedy uruchamiamy to polecenie na naszym terminalu systemowym, wykonanie polecenia rozpoczyna się od naciśnięcia przycisku Enter. Polecenie pokazuje nam w zamian załączony poniżej zrzut ekranu.

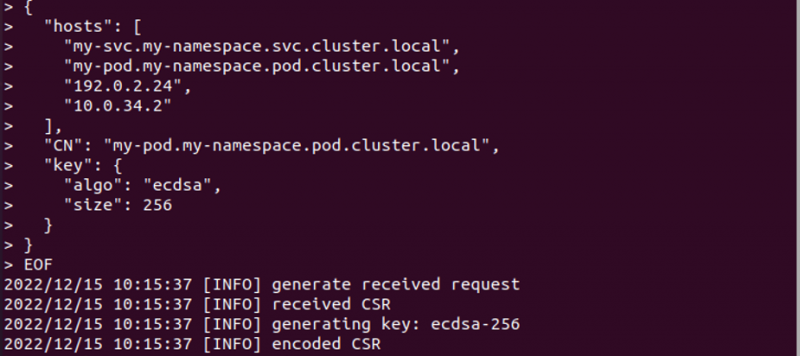

Krok 2: Wygeneruj żądanie podpisania certyfikatu

Po utworzeniu klastra za pomocą Minikube, chcemy teraz utworzyć żądanie podpisania certyfikatu. W zamian za tę akcję uruchamiamy polecenie podpisania żądania certyfikatu i wygenerowania klucza prywatnego.

> kot << EOF | genkey cfssl - | cfssljson -tylko serwer

Po wykonaniu zapytania żądanie jest pomyślnie generowane z kluczem prywatnym. Wynik jest załączony powyżej jako zrzut ekranu.

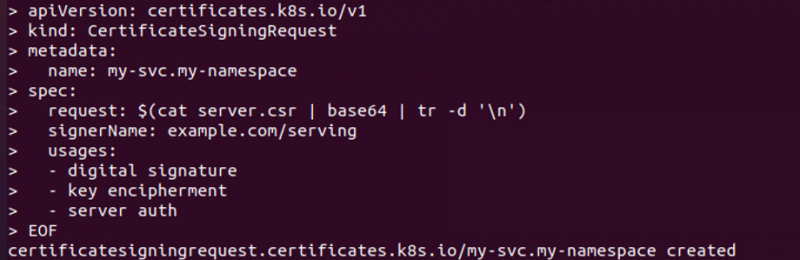

Krok 3: Utwórz manifest żądania podpisania certyfikatu w pliku YAML

W tym kroku utworzymy plik manifestu YAML do tworzenia CSR w Kubernetes. Uruchamiamy poniższe polecenie:

> kot << EOF | kubectl stosuje się -f –Po wykonaniu tego polecenia plik YAML został pomyślnie utworzony. I wysyłamy go do serwera API, jak pokazano na załączonym zrzucie ekranu.

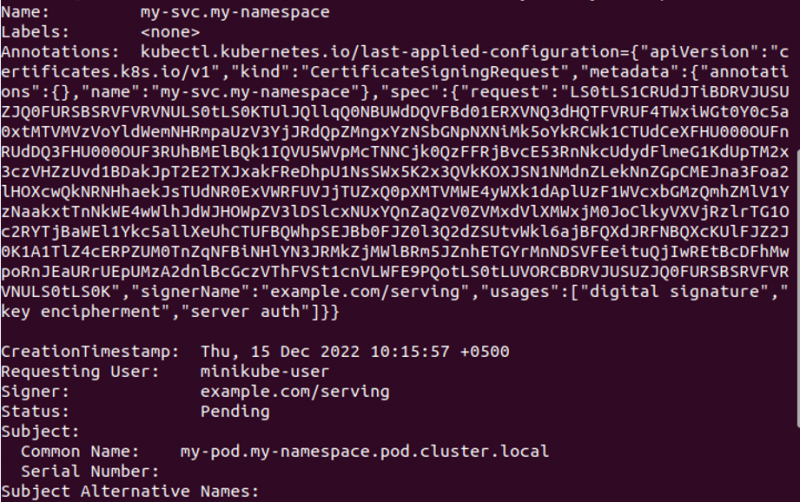

Krok 4: Uzyskaj status prośby o podpisanie certyfikatu

W tym kroku przyjrzymy się statusowi CSR widzianemu przez API. Możemy uruchomić podane polecenie, aby pobrać status żądania certyfikatu.

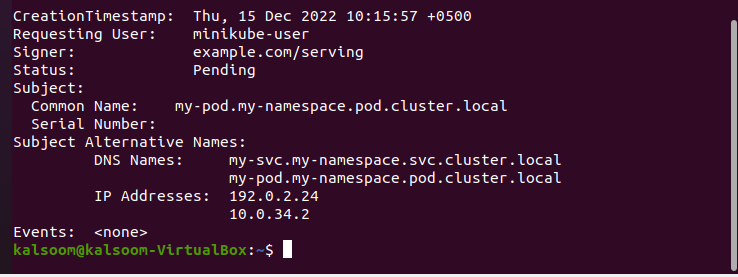

> kubectl opisuje csv my-svc.my-namespace

Po uruchomieniu polecenia status CSR jest wyświetlany na wyjściu, jak pokazano na załączonym zrzucie ekranu. Status CSR to „oczekujący”, a ten status pochodzi z API. Nazwa pliku to my-svc. my-namespace i adnotacje, żądający użytkownik i podmiot, alternatywne nazwy podmiotu posiadające nazwy DNS i adresy IP, zdarzenia itp. są zawarte w opisie CSR. Status „w toku” oznacza, że certyfikat CSR nie został jeszcze zatwierdzony.

Krok 5: Zatwierdzanie certyfikatów CSR

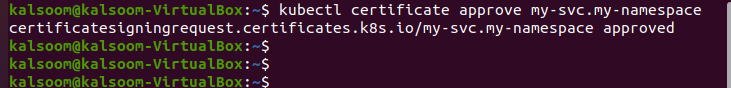

Status certyfikatu CSR jest nadal w toku. W takim przypadku wyślemy zapytanie do API Kubernetesa, aby zatwierdzić certyfikat CSR. Uruchamiamy to polecenie do zatwierdzenia:

> certyfikat kubectl zatwierdza my-svc .my-namespacePolecenie pokazuje dane wyjściowe po wykonaniu. Upoważniona osoba, na przykład administracja Kubernetes, zatwierdza certyfikat CSR. Ponieważ jesteśmy autoryzowanymi użytkownikami, tworzymy pliki YAML. W rezultacie certyfikat CSR można łatwo zatwierdzić za pomocą polecenia, jak pokazano na zrzucie ekranu poniżej dla wyjaśnienia.

my-svc.my-namespace zostało pomyślnie zatwierdzone przez API certificates.k8s.io.

Krok 6: Pobierz certyfikat CSR w Kubernetes

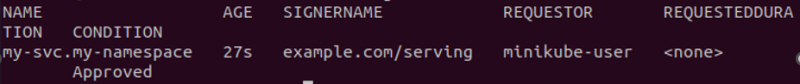

Czekamy teraz, aby zobaczyć, czy certyfikat CSR został zatwierdzony. Uruchomimy więc polecenie, aby uzyskać listę wszystkich certyfikatów CSR, które są aktualnie aktywne w systemie. Uruchom polecenie:

> kubectl pobierz csr  Nazwę zatwierdzonego certyfikatu CSR w Kubernetes pokazano na załączonym zrzucie ekranu. To polecenie zwraca imię i nazwisko, wiek, nazwisko osoby podpisującej, żądającego, żądany czas trwania i stan certyfikatu CSR.

Nazwę zatwierdzonego certyfikatu CSR w Kubernetes pokazano na załączonym zrzucie ekranu. To polecenie zwraca imię i nazwisko, wiek, nazwisko osoby podpisującej, żądającego, żądany czas trwania i stan certyfikatu CSR.

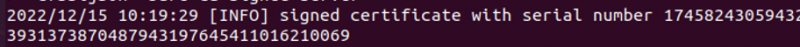

Krok 7: Podpisz certyfikat, tworząc urząd

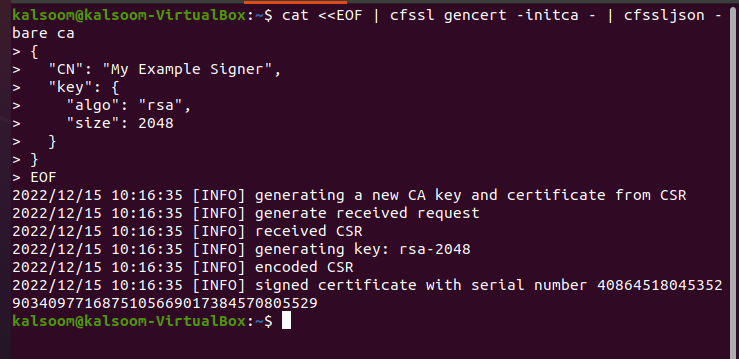

W tym kroku zobaczymy jak podpisywane są certyfikaty w Kubernetes. Certyfikat SSL został zatwierdzony, ale nie został jeszcze podpisany. Nazwisko osoby podpisującej pojawia się na certyfikacie w Kubernetes. Uruchamiamy polecenie, za pomocą którego żądany podpisujący podpisuje certyfikat. Polecenie brzmi:

> kot << EOF | genart cfssl -initca - | cfssljson – nagie ok{

„CN” : „Mój przykładowy podpisujący” ,

'klucz' : {

'coś' : 'rsa' ,

'rozmiar' : 2048

}

}

EOF

Polecenie jest uruchamiane w celu podpisania certyfikatu cyfrowo. Sygnatariusz podpisuje żądane certyfikaty i aktualizuje status API za pomocą polecenia „Certyfikat SSL”. Utworzyliśmy certyfikat podpisywania, uruchamiając powyższe polecenie, a wynik pokazano na załączonym zrzucie ekranu. Unikalny numer seryjny został pomyślnie użyty do podpisania certyfikatu.

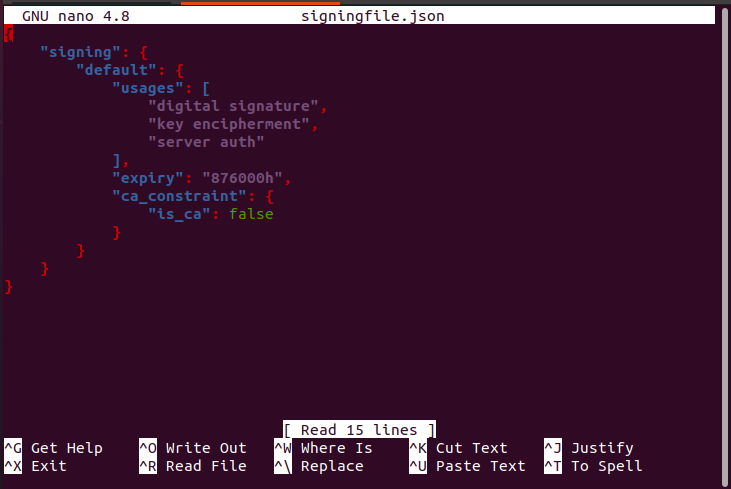

Krok 8: Utwórz plik JSON w celu wystawienia certyfikatu

Po podpisaniu certyfikatu tworzymy plik JSON, z którego wystawiamy certyfikat. Stworzymy plik JSON, uruchamiając następujące polecenie z załączonym zrzutem ekranu:

> nano plik podpisywania.jsonPo wykonaniu polecenia tworzony jest plik JSON, jak widać na zrzucie ekranu poniżej.

Krok 9: Użyj pliku Server-Signing-config.json

W tym kroku używamy pliku server-signing-config w formacie JSON do podpisywania i wystawiania certyfikatów. Uruchamiamy polecenie podpisania certyfikatu plikiem klucza prywatnego.

> kubectl pobierz csr my-svc.my-namespace -The jsonpath =' { .spec.żądanie } ' | \ base64 --rozszyfrować | \ znak cfssl -że ca.pem -ca ca-klucz ca-klucz.pem -konfiguracja server-signing-config.json | \ cfssljson -tylko serwer z podpisem ca

Po tym poleceniu podpisywany jest certyfikat, który jest już zdefiniowany w pliku json. Generowany jest numer seryjny tego CSR. Tutaj generujemy podpisany plik certyfikatu udostępniania o nazwie „ca-signed-server.pem”.

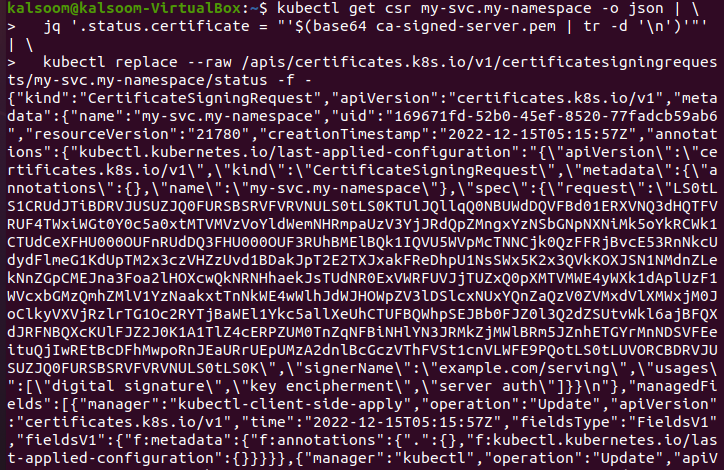

Krok 10: Przesyłanie podpisanego certyfikatu w obiekcie API

W tym kroku przesyłamy podpisany certyfikat do oczekującego statusu API, który widzieliśmy powyżej. Polecenie do załadowania to:

> kubectl pobierz csr my-svc.my-namespace -The json | \ jq '.status.certyfikat = '' $ ( base64 ca-signed-server.pem | tr -d '\n' ) ''' | \

> Kubectl zastępuje --surowy / pszczoła / certyfikaty.k8s.io / v1 / żądania podpisania certyfikatu / my-svc.my- przestrzeń nazw / status -f -

Po wykonaniu tego polecenia podpisany certyfikat zostanie pomyślnie przesłany za każdym razem, gdy żądanie CSR zostanie zatwierdzone. Załączony zrzut ekranu pokazuje nam format JSON, który przesyła podpisany certyfikat jako obiekty API.

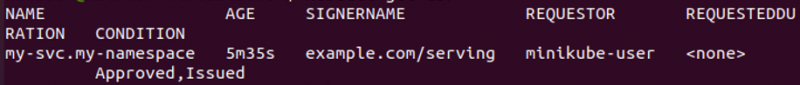

Krok 11: Zarejestruj zatwierdzone certyfikaty w Kubernetes

Ponownie uruchamiamy polecenie, aby wyświetlić zatwierdzone certyfikaty w Kubernetes.

> kubectl pobierz csr

Certyfikat został zatwierdzony i pomyślnie wydany, jak pokazano na powyższym zrzucie ekranu.

Krok 12: Zapisz Certyfikat w Systemie

W tym kroku nauczymy się, jak pobrać podpisany certyfikat i z powodzeniem używać go w naszym systemie. Bez problemu wdrażamy certyfikat na serwerze. Polecenie brzmi:

> kubectl pobierz csr my-svc.my-namespace -The jsonpath = '{.status.certyfikat}' \| podstawa64 --rozszyfrować > serwer.crt

Krok 13: Wypełnij certyfikat

W tym kroku nauczymy się, jak wypełnić certyfikat na serwerze, abyśmy mogli łatwo używać certyfikatu do bezpieczeństwa sieci. Uruchamiamy polecenie:

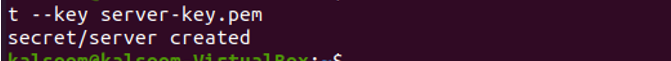

Kalsoom @ Kalsoom > kubectl utwórz tajny serwer tls --cert serwer.crt --klucz klucz-serwera.pem

Załączony powyżej zrzut ekranu pokazuje nam, że pomyślnie utworzono bezpieczny lub tajny serwer TLS z nazwą cert server.cr i kluczem prywatnym server-key.pem.

Krok 14: Skonfiguruj mapowanie certyfikatu

W tym kroku skonfigurujemy certyfikat, aby upewnić się, że jest to bezpieczny certyfikat obsługujący, uruchamiając poniższe polecenie:

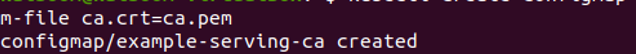

> kubectl utwórz configmap example-serving-ca --z pliku ca.crt=ka.pem

Jak pokazano na załączonym zrzucie ekranu, mapa konfiguracji/example-serving-ca została pomyślnie utworzona w Kubernetes dla bezpiecznego połączenia na serwerze internetowym.

Wniosek

Certyfikaty SSL służą do zapewnienia bezpieczeństwa aplikacjom Kubernetes na serwerze internetowym. Wyjaśniliśmy każdy krok w szczegółach dla twojego zrozumienia. Możesz także uruchomić te same polecenia w swojej aplikacji Kubernetes, aby zainstalować certyfikat SSL.