Linux ma solidny system uprawnień do plików, który zapewnia bezpieczeństwo systemu. Możesz odpowiednio zarządzać tymi uprawnieniami, aby chronić swój system przed nieautoryzowanym dostępem i naruszeniami bezpieczeństwa. Użytkownik root może korzystać ze wszystkich plików persimmon (odczyt, zapis lub wykonanie) i przypisać je innym użytkownikom. Jednak wielu użytkowników nie wie o uprawnieniach do plików w systemie Linux, jego podstawach, różnych kategoriach uprawnień itp.

Brak wiedzy może skutkować nieautoryzowanym dostępem i problemami z plikami wykonywalnymi. Dlatego ten blog zawiera szczegółowe informacje, które pomogą Ci zrozumieć uprawnienia plików w systemie Linux w celu zabezpieczenia systemu.

Zrozumienie uprawnień do plików w systemie Linux: jak zabezpieczyć swój system

Podzielmy tę sekcję na wiele części, aby wyjaśnić podstawowe i zaawansowane wyjaśnienia uprawnień do plików w systemie Linux.

1. Podstawy uprawnień do plików w systemie Linux

Linux zawiera polecenie „chmod”, aby ustawić te uprawnienia do plików. Jego składnia jest następująca:

chmod [ właściciel ] , [ Grupa ] , [ Inny użytkownicy ] [ Nazwa pliku ]

- Właściciel (ty): Reprezentuje użytkownika będącego właścicielem pliku lub katalogu. Właściciel ma największą kontrolę nad plikiem i tylko on, oprócz użytkownika root, może zmieniać uprawnienia do tego pliku.

- Grupa (g): Określony plik może być własnością grupy użytkowników, a uprawnienia grupy mają zastosowanie do wszystkich jej członków. Ten rodzaj własności jest pomocny podczas pracy nad wspólnymi projektami.

- Inni użytkownicy (o): Reprezentuje poziom dostępu dla wszystkich innych użytkowników, takich jak ogół społeczeństwa.

Uprawnienia są następujących typów:

- Przeczytaj (r lub 4): Uprawnienie „odczyt” pozwala użytkownikom na dostęp tylko do przeglądania pliku, co oznacza, że mogą przeglądać i wyświetlać zawartość katalogu lub pliku. Użytkownicy mogą uzyskać dostęp do pliku tylko wtedy, gdy mają uprawnienie „odczyt”.

- Napisz (w lub 2): Dzięki tym uprawnieniom użytkownicy mogą modyfikować zawartość pliku lub tworzyć, usuwać i zmieniać nazwy innych plików w katalogu.

- Wykonaj (x lub 1): Uprawnienie „wykonaj” jest niezbędne w przypadku plików wykonywalnych, takich jak programy i skrypty. Użytkownicy mogą uruchamiać programy tylko wtedy, gdy mają uprawnienia „wykonaj”.

Ponadto kategoria użytkownika i uprawnienia są połączone w poleceniu znakiem „+” lub „-”. Znak „+” informuje system o konieczności nadania wspomnianych uprawnień, natomiast znak „-” o ich usunięciu.

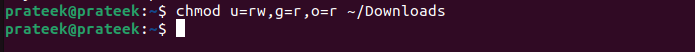

Jeśli chcesz nadać wszystkie uprawnienia właścicielowi, uprawnienia do „odczytu” i „zapisu” grupie oraz dostęp „tylko do odczytu” innym osobom, możesz użyć następującego polecenia:

chmod W =rw, G =r, O = r < ścieżka katalogu >

W poprzednich poleceniach:

- U=rw dotyczy uprawnień „odczytu” i „zapisu” dla właściciela.

- G=r oznacza uprawnienia „odczytu” dla grupy.

- O=r oznacza uprawnienia „tylko do odczytu” dla innych.

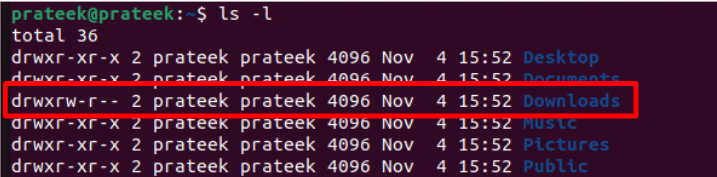

Aby sprawdzić przypisane uprawnienia do plików, możesz użyć następującego polecenia:

ls -l

Co więcej, jeśli plik lub katalog nadał już użytkownikom dodatkowe uprawnienia i zastanawiasz się, jak odzyskać ten dostęp, możesz użyć znaku „-” i wskazać, jakie uprawnienia chcesz usunąć.

2. Notacje ósemkowe w uprawnieniach plików w systemie Linux

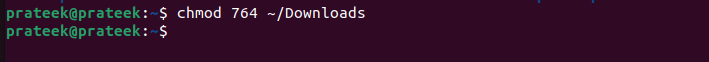

Wspomniany wcześniej format demonstruje polecenie przy użyciu notacji symbolicznej. Jeśli zamiast tego chcesz używać notacji ósemkowej, użyj następującego polecenia:

chmod ugo < Nazwa pliku >Zastąp „u”, „g” i „o” wartością ósemkową uprawnień, które chcesz przyznać właścicielowi, grupie i innym osobom. Wartości ósemkowe oblicza się w następujący sposób:

- Uprawnienia „odczyt”, „zapis” i „wykonanie” mają osobne wartości odpowiednio 4, 2 i 1. Aby uzyskać ósemkową wartość połączonych dwóch lub trzech uprawnień, dodaj ich unikalne wartości.

- Uprawnienie rwx (odczyt, zapis i wykonanie) ma wartość ósemkową 4+2+1= 7.

- Uprawnienie rw(odczyt i zapis) ma wartość ósemkową 4+2= 6 i tak dalej.

W poprzednim poleceniu:

- 7 jest dla właściciela (4 do odczytu, 2 do zapisu, 1 do wykonania)

- 6 jest dla grupy (4 do odczytu, 2 do zapisu)

- 4 jest dla innych (4 do przeczytania)

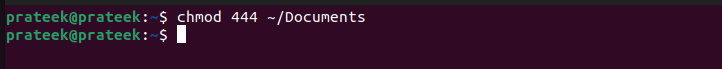

Na przykład nadajmy dostęp „tylko do odczytu” wszystkim kategoriom użytkowników:

chmod 444 < Nazwa pliku >

Jak korzystać z uprawnień do plików systemu Linux w celu zapewnienia bezpieczeństwa systemu

Po zrozumieniu koncepcji uprawnień do plików w systemie Linux konieczne jest przestrzeganie kilku praktyk zapewniających maksymalne bezpieczeństwo systemu.

- Podstawowe uprawnienia do plików: Zawsze upewnij się, że tylko niezbędni użytkownicy mają wymagane uprawnienia i staraj się zachować uprawnienia do wykonywania tylko dla administratorów. Prawidłowe przypisanie tych uprawnień może pomóc zapobiec uszkodzeniu systemu przez złośliwe i potencjalnie niechciane programy.

- Skorzystaj z szyfrowania plików: Najlepiej szyfrować poufne pliki i programy. W ten sposób możesz chronić swoje wrażliwe dane. Narzędzia takie jak GNU Privacy Guard ułatwiają stosowanie metod szyfrowania, których można użyć do ochrony danych przed wzrokiem ciekawskich.

- Korzystanie z zaawansowanych uprawnień do plików: Możesz dalej używać uprawnień, takich jak setuid, setgid i sticky bits, aby przyznać uprawnienia tylko określonym użytkownikom. Możesz je wykorzystać, aby uniknąć przyznania dostępu niepożądanym użytkownikom.

- Wdrażaj kontrolę dostępu opartą na rolach (RBAC): Zawsze postępuj zgodnie z zasadą najmniejszych uprawnień i używaj kontroli RBAC do przypisywania uprawnień w oparciu o rolę i obowiązki użytkownika. Są to podstawowe pojęcia służące utrzymaniu bezpieczeństwa systemu.

Wniosek

Zrozumienie uprawnień do plików w systemie Linux jest niezbędne, aby zabezpieczyć system przed nieautoryzowanym dostępem. Zamieściliśmy wszystkie najlepsze praktyki, których możesz użyć do zabezpieczenia swojego systemu Linux. Praktyki te obejmowały szyfrowanie plików, dostęp oparty na rolach i niezbędne uprawnienia do plików. Zawsze należy zapewniać dostęp do pliku wykonywalnego wyłącznie administratorom systemu. Ponadto nie podawaj uprawnień wykonywalnych do żadnego losowego pliku. W przeciwnym razie może czasami powodować błędy.