- Pobieranie danych z inteligentnych zegarków korzystających z chipsetów MTK.

- Pobieranie danych z urządzeń IoT (Amazon Alexa i Google Home)

- Wydobywanie danych z powyższych 60 źródeł w chmurze, w tym Huawei, ICloud, pamięci w chmurze MI, Microsoft, Samsung, serwer poczty Amazon, dysk Amazon itp.

- Pobieranie historii lotów z metadanymi, filmami i wszystkimi obrazami.

- Pobieranie danych z dronów, dzienników dronów, aplikacji mobilnych dronów i przechowywania w chmurze dronów, takich jak chmura DJI i SkyPixel.

- Analizowanie rekordów danych połączeń otrzymanych od dostawców usług telefonii komórkowej.

Dane wyodrębnione za pomocą pakietu Oxygen Forensics można analizować w przyjaznej dla użytkownika i wbudowanej sekcji analitycznej, która zawiera odpowiednią oś czasu, wykresy i obszar kluczowych dowodów. Tutaj dane naszych potrzeb można łatwo przeszukiwać przy użyciu różnych technik wyszukiwania, takich jak słowa kluczowe, zestawy haszowe, wyrażenia regularne itp. Dane można eksportować do różnych formatów, takich jak PDF, RTF, XLS itp.

Oxygen Forensics Suite działa na systemach Windows 7, Windows 10 i Windows 8. Obsługuje kabel USB i połączenia Bluetooth, a także umożliwia importowanie i analizowanie danych z różnych kopii zapasowych urządzeń (Apple iOS, system operacyjny Windows, system operacyjny Android, Nokia, BlackBerry, itp.) oraz obrazy (pozyskane przy użyciu innych narzędzi stosowanych w kryminalistyce). Aktualna wersja Oxygen Forensics Suite obsługuje 25000+ urządzenia mobilne, które mogą działać z dowolnym systemem operacyjnym, takim jak Windows, Android, iOS, chipsety Qualcomm, BlackBerry, Nokia, MTK itp.

Instalacja:

W celu wykorzystania Oxygen Forensics Suite , pakiet musi być dołączony do urządzenia USB. Po umieszczeniu pakietu w pamięci USB podłącz go do systemu komputerowego i poczekaj na inicjalizację sterownika, a następnie uruchom program główny.

Na ekranie pojawią się opcje z pytaniem o lokalizację instalacji oprogramowania, język, którego chcesz użyć, tworzenie ikon itp. Po ich uważnym przeczytaniu kliknij zainstalować .

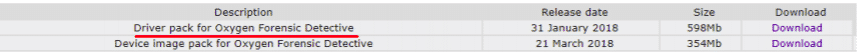

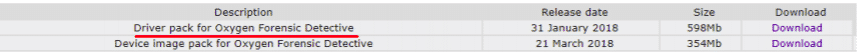

Po zakończeniu instalacji może być konieczne zainstalowanie pakietu sterowników, który najlepiej pasuje do podanego. Kolejną ważną rzeczą, o której należy pamiętać, jest to, że musisz włożyć dysk USB przez cały czas, nad którym pracujesz Oxygen Forensics Suite .

Stosowanie:

Pierwszą rzeczą, którą musimy zrobić, to podłączyć urządzenie mobilne. W tym celu musimy upewnić się, że wszystkie wymagane sterowniki są zainstalowane i sprawdzić, czy urządzenie jest obsługiwane, czy nie, klikając przycisk WSPARCIE opcja.

Aby rozpocząć wyodrębnianie danych, podłącz urządzenie do systemu komputerowego za pomocą Oxygen Forensics Suite zainstalowany w nim. Podłącz kabel USB lub połącz się przez Bluetooth, włączając go.

Lista połączeń różni się w zależności od możliwości urządzenia. Teraz wybierz metodę ekstrakcji. Jeśli urządzenie jest zablokowane, możemy ominąć blokadę ekranu i kod bezpieczeństwa oraz wykonać fizyczne pobieranie danych w niektórych systemach operacyjnych Android (Motorola, LG, a nawet Samsung), wybierając opcję Pozyskiwanie danych fizycznych opcja z wybranym typem urządzenia.

Teraz wyszuka urządzenie, a po zakończeniu poprosi o informacje o numerze sprawy, sprawie, nazwisku badacza, dacie i godzinie itp., aby pomóc w systematycznym zarządzaniu informacjami o urządzeniu.

W momencie wyodrębnienia wszystkich informacji możesz otworzyć gadżet w celu przejrzenia i sprawdzenia informacji lub uruchomić Kreatora eksportu i drukowania, jeśli nie chcesz uzyskać szybkiego raportu na temat gadżetu. Pamiętaj, że podczas pracy z danymi gadżetu możemy uruchomić Kreatora eksportu lub drukowania.

Metody ekstrakcji:

Ekstrakcja danych z Androida:

Kopia zapasowa Androida:

Podłącz gadżet Androida i wybierz metodę wyodrębniania kopii zapasowej Androida w oknie programu. Oxygen Forensic Suite zbierze informacje dostępne za pomocą tej techniki. Każdy projektant aplikacji wybiera, które informacje o kliencie umieścić w zbrojeniu. Oznacza to, że nie ma gwarancji, że informacje o aplikacji zostaną pobrane. Ta metoda działa dalej Android 4.0 lub wyższej, a urządzenie nie powinno być blokowane kodem bezpieczeństwa lub hasłem.

Metoda OxyAgent:

Jest to technika, która daje szansę na każdy obsługiwany system Android. W przypadku braku szansy, że różne techniki okażą się nieskuteczne, strategia ta zapewni w każdym razie podstawowy układ informacji. OxyAgent nie ma dostępu do wewnętrznych organizatorów pamięci; w konsekwencji nie zwróci wewnętrznych zapisów pamięci i nie odzyska skasowanych informacji. Pomoże w pobieraniu tylko kontaktów, wiadomości, połączeń, harmonogramów i zapisów z serii. W przypadku, gdy port USB jest uszkodzony lub tam nie działa, powinniśmy włożyć kartę SD, która załatwi sprawę.

Dostęp ROOT:

Posiadanie uprawnień administratora nawet przez krótki czas pomoże badaczom odzyskać każdy bit danych, w tym pliki, foldery, dokumenty obrazów, usunięte pliki itp. W większości przypadków ta technika wymaga pewnej wiedzy, ale elementy pakietu Oxygen Forensic Suite mogą działać to naturalnie. Produkt wykorzystuje restrykcyjną przygodę do zrootowania gadżetów Androida. Nie ma 100% gwarancji sukcesu, ale w przypadku obsługiwanych wersji Androida (2.0-7.0) możemy na tym polegać. Powinniśmy wykonać następujące kroki, aby to zrobić:

- Podłącz urządzenie z systemem Android do oprogramowania do kryminalistyki tlenowej za pomocą kabla.

- Wybierz akwizycję urządzenia, aby Oxygen Forensics Suite mógł automatycznie wykryć urządzenie.

- Wybierz fizyczną metodę przez rootowanie i wybierz exploita z wielu podanych exploitów ( Brudna Krowa działa w większości przypadków ).

Zrzut MTK na Androida:

Używamy tej metody, aby ominąć wszelkiego rodzaju blokady ekranu, hasła, piny itp. w urządzeniach korzystających z chipsetów MTK. Aby skorzystać z tej metody, urządzenie musi być podłączone w trybie wyłączonym.

Ta opcja nie może być używana z zablokowanym bootloaderem.

Zrzut LG Androida:

W przypadku urządzeń modeli LG używamy metody LG Android dump. Aby ta metoda zadziałała, musimy upewnić się, że urządzenie jest umieszczone w Tryb aktualizacji oprogramowania sprzętowego urządzenia .

Niestandardowe odzyskiwanie urządzeń Samsung:

Oxygen Forensics Suite zapewnia bardzo dobrą metodę pobierania danych z urządzeń Samsung dla obsługiwanych modeli. Lista obsługiwanych modeli rośnie z dnia na dzień. Po wybraniu zrzutu Samsung Android z menu Pozyskiwanie danych fizycznych otrzymamy listę popularnych obsługiwanych urządzeń Samsung.

Wybierz urządzenie, którego potrzebujemy, i gotowe.

Zrzut fizyczny Motoroli:

Oxygen Forensics Suite umożliwia wyodrębnienie danych z chronionych hasłem urządzeń Motorola obsługujących najnowsze urządzenia Motorola (od 2015 r.). Technika ta pozwala ominąć dowolny tajny klucz blokady ekranu, zablokowany bootloader lub wprowadzony FRP i uzyskać dostęp do krytycznych danych, w tym informacji o aplikacji i usuniętych rekordach. Wydobywanie informacji z gadżetów Motorola odbywa się konsekwentnie za pomocą kilku ręcznych elementów sterujących analizowanym gadżetem. Oxygen Forensics Suite przesyła obraz Fastboot do urządzenia, które musi zostać wymienione w trybie Fastboot Flash. Technika nie wpływa na żadne dane użytkownika. Fizyczne wyodrębnianie kończy się za pomocą Jet Imager, najnowszej innowacji w wyodrębnianiu informacji z gadżetów Androida, która pozwala uzyskać informacje w ciągu kilku minut.

Fizyczny zrzut Qualcomm:

Oxygen Forensics Suite pozwala śledczym na korzystanie z nienarzucającej się procedury uzyskiwania danych fizycznych za pomocą trybu EDL i bocznej blokady ekranu na ponad 400 niezwykłych gadżetach z systemem Android w świetle chipsetu Qualcomm. Korzystanie z EDL wraz z ekstrakcją informacji jest zwykle znacznie szybsze niż Chip-Off, JTAG lub ISP i zwykle nie wymaga demontażu telefonu. Co więcej, wykorzystanie tej techniki nie zmienia danych użytkownika ani systemu

Oxygen Forensics Suite oferuje pomoc dla urządzeń z dołączonymi chipsetami:

MSM8909, MSM8916, MSM8917, MSM8926, MSM8929, MSM8936 , i tak dalej. Lista obsługiwanych urządzeń obejmuje modele od Acer, Alcatel, Asus, BLU, Coolpad, Gionee, Huawei, Infinix, Lenovo, LG, LYF, Micromax, Motorola, Nokia, OnePlus, Oppo, Swipe, Vivo, Xiaomi, i wiele innych.

Wyodrębnianie danych iOS:

Klasyczna logiczna:

Jest to technika kompleksowa i jest zalecana dla wszystkich gadżetów iOS i systemów wzmacniających iTunes w celu uzyskania informacji. W przypadku braku możliwości zaszyfrowania wzmocnienia iTunes, produkt będzie próbował wykryć różne obsługiwane ataki na hasło (brute force, słownikowe itp.). Strategia zwróci wystarczającą ilość informacji o użytkowniku, w tym skasowane rekordy i aplikacje.

Kopia zapasowa iTunes:

Zapisy kopii zapasowych urządzeń iOS wykonane w iTunes można zaimportować do Oxygen Forensic Analyst za pomocą Oxygen Forensics Extractor. Każdy mierzalny inspektor może z pomocą interfejsu Oxygen Forensic Suite przeanalizować informacje o gadżetach Apple lub ponownie stworzyć raporty z uzyskanych informacji. W tym celu przejdź do:

Importuj plik >> Importuj kopię zapasową Apple >> importuj kopię zapasową iTunes

W przypadku obrazów kopii zapasowych przejdź do:

Importuj plik >> Importuj obraz kopii zapasowej Apple

Wyodrębnianie danych systemu Windows:

Obecnie, aby uzyskać dostęp do ważnych danych użytkownika, inspektor musi uzyskać fizyczny obraz, stosując nieinwazyjne lub natrętne strategie. Większość inspektorów używa strategii JTAG dla Windows Phone, ponieważ oferuje nienarzucającą się strategię dostępu do gadżetu bez konieczności całkowitego demontażu, a wiele modeli Windows Phone jest obsługiwanych. Windows Phone 8 jest właśnie podtrzymywany, a gadżet musi zostać otwarty. Systemem prowadzącym zbiórkę musi być Windows 7 lub nowszy.

Oxygen Forensics Suite może uzyskać informacje przez łącze lub przez przejście do systemu Windows

Pamięć telefonu w chmurze. Podstawowa metodologia pozwala nam uzyskać dokumenty multimedialne przez łącze i kontakty z książki telefonicznej oraz nawiązać kontakt i aktywnie przejąć stowarzyszenie Microsoft Bluetooth. W tej sytuacji informacje są pozyskiwane z urządzeń powiązanych lokalnie zarówno za pomocą kabla USB, jak i połączenia Bluetooth. Zaleca się konsolidację następstw obu metodologii w celu uzyskania pełnego obrazu.

Obsługiwane elementy kolekcji obejmują:

- Książka telefoniczna

- Dzienniki zdarzeń

- Przeglądarka plików (w zestawie media (obrazy, dokumenty, filmy))

Ekstrakcja karty pamięci:

Oxygen Forensics Suite umożliwia wyodrębnienie danych z kart pamięci sformatowanych w systemie plików FAT32 i EXT. W tym celu należy podłączyć kartę pamięci do detektywa Oxygen Forensics przez czytnik kart. Po uruchomieniu wybierz opcję o nazwie Zrzut karty pamięci w fizycznym pozyskiwaniu danych.

Wyodrębnione dane mogą zawierać wszystko, co przechowuje karta pamięci, takie jak obrazy, filmy, dokumenty, a także lokalizacje geograficzne przechwyconych danych. Usunięte dane zostaną odzyskane z oznaczeniem kosza.

Ekstrakcja danych z karty SIM:

Oxygen Forensics Suite umożliwia wydobycie danych z kart SIM. W tym celu należy podłączyć kartę SIM do detektywa Oxygen Forensics (można podłączyć więcej niż jedną kartę SIM na raz). Jeśli jest chroniony hasłem, pojawi się opcja wprowadzania hasła, wprowadź hasło i gotowe. Wyodrębnione dane mogą zawierać połączenia, wiadomości, kontakty oraz usunięte połączenia i wiadomości.

Importowanie kopii zapasowych i obrazów:

Oxygen Forensics Suite zapewnia nie tylko sposób na ekstrakcję danych, ale także sposób na analizę danych, umożliwiając importowanie różnych kopii zapasowych i obrazów.

Oxygen Forensics Suite obsługuje:

- Kopia zapasowa w chmurze tlenu (Cloud Extractor — plik OCB)

- Kopia zapasowa tlenu (plik OFB)

- Kopia zapasowa iTunes

- Kopia zapasowa/obraz Apple

o Nieszyfrowany obraz Apple DMG

o Odszyfrowany system plików Apple Tarball/Zipo Elcomsoft DMG

o Szyfrowane DMG Elcomsoft

o Odszyfrowana latarnia DMG

o Szyfrowana latarnia DMG

o DMG XRY

o DMG Produkcji Apple

- Kopia zapasowa Windows Phone

- Obraz JTAG Windows Phone 8

- Kopia zapasowa/obraz UFED

- Kopia zapasowa/obraz Android

o Kopia zapasowa Androida

o Folder obrazu systemu plików

o System plików Tarball/ZIP

o fizyczny obraz Androida /JTAG

z Nandroid Backup (CWM)

o Nandroid Backup (TWRP)

lub Android YAFFS2

o Kontener TOT na Androida

o Kopia zapasowa Xiaomi

o Kopia zapasowa Oppo

o Kopia zapasowa Huawei

- Kopia zapasowa BlackBerry

- Kopia zapasowa Nokia

- Obraz karty pamięci

- Obraz drona

Przeglądanie i analizowanie wyodrębnionych danych:

ten urządzenia sekcja po lewej stronie okna pokaże wszystkie urządzenia, przez które zostały wyodrębnione dane. Jeśli określimy sprawę, to tutaj również pojawi się nazwa sprawy.

ten Otwórz sprawę przycisk pomoże nam w wyszukiwaniu spraw po przypisanym im numerze sprawy i nazwie sprawy.

Zapisz sprawę – pozwala na zapisanie stworzonej sprawy z rozszerzeniem .ofb.

Dodaj sprawę – umożliwia utworzenie nowej sprawy poprzez dodanie nazwy sprawy i notatek do sprawy

Usuń sprawę – usuwa wybrane obudowy i urządzenia z oprogramowania Oxygen Forensic

Zapisz urządzenie – zapisuje informacje o urządzeniach w pliku kopii zapasowej .ofb. Plik może być użyty do późniejszego przywrócenia informacji za pomocą programu Extractor

Odłącz urządzenie – usuwa wybrane urządzenia z listy

Pamięć urządzeń – umożliwia przechowywanie baz danych oprogramowania na innym dysku. Użyj go, gdy masz określony dysk do przechowywania bazy danych (na przykład wymienny dysk flash) lub gdy brakuje wolnego miejsca na dysku.

Zapisz w archiwum Przycisk pomaga w zapisaniu przypadków z rozszerzeniem .ofb, dzięki czemu możemy udostępnić go znajomemu, który ma Oxygen Forensics Suits, aby go otworzyć.

Eksportuj lub drukuj przycisk pozwala nam wyeksportować lub wydrukować określoną sekcję dowodów, taką jak sekcja kluczowych dowodów lub obrazów itp.

Sekcje podstawowe:

Istnieją różne sekcje, które pokazują określony typ wyodrębnionych danych.

Sekcja książki telefonicznej:

Sekcja Książka telefoniczna zawiera listę kontaktów z osobistymi zdjęciami, niestandardowymi etykietami pól i innymi danymi. Usunięte kontakty z urządzeń Apple iOS i Android OS są oznaczone ikoną koszyka.

Sekcja kalendarza:

Sekcja Kalendarz wyświetla wszystkie spotkania, urodziny, przypomnienia i inne wydarzenia z domyślnego kalendarza urządzenia, a także z kalendarzy innych firm.

Sekcja notatek: Sekcja Notatki umożliwia przeglądanie notatek z ich datą/godziną i załącznikami.

Sekcja wiadomości: SMS, MMS, e-mail, iMessages i wiadomości innych typów są wyświetlane w sekcji Wiadomości. Usunięte wiadomości z urządzeń Apple iOS i Android OS są wyróżnione niebieskim kolorem i oznaczone ikoną koszyka. Są one automatycznie odzyskiwane z baz danych SQLite.

Sekcja przeglądarki plików: Daje dostęp do całego systemu plików urządzenia mobilnego, w tym zdjęć, filmów, nagrań głosowych i innych plików. Odzyskiwanie usuniętych plików jest również dostępne, ale w dużym stopniu zależy od platformy urządzenia.

Sekcja Wydarzeń: Historia połączeń przychodzących, wychodzących, nieodebranych, Facetime – wszystkie te informacje są dostępne w sekcji Dziennik zdarzeń. Usunięte połączenia z urządzeń Apple iOS i Android OS są wyróżnione niebieskim kolorem i oznaczone ikoną kosza.

Sekcja połączeń internetowych: Segment Połączenia internetowe pokazuje wszystkie skojarzenia internetowe w jednym podsumowaniu i umożliwia analizę hotspotów w przewodniku. W tym zestawieniu analitycy kryminalistyczni mogą odkryć, kiedy i gdzie użytkownik korzystał z Internetu, aby dostać się i zidentyfikować swoją lokalizację. Pierwsza zakładka umożliwia klientom sprawdzenie wszystkich skojarzeń Wi-Fi. Programowanie Oxygen Forensics Suite wydobywa niedokładny obszar geograficzny, w którym wykorzystano połączenie Wi-Fi. Skalowane Mapy Google są tworzone i wyświetlane na podstawie danych SSID, BSSID i RSSI oddzielonych od telefonu komórkowego. Druga zakładka pozwala na sprawdzenie informacji o Lokalizacjach. Przedstawia informacje o całej aktywności sieciowej urządzenia (komórka, Wi-Fi i GPS). Jest obsługiwany przez urządzenia Apple iOS (jailbreak) i Android OS (zrootowane).

Sekcja haseł: Oprogramowanie Oxygen Forensic® wyodrębnia informacje o hasłach ze wszystkich możliwych źródeł: pęku kluczy iOS, baz danych aplikacji itp. Hasła można pobierać z urządzeń Apple iOS, Android OS i Windows Phone 8.

Sekcja aplikacji: Sekcja Aplikacje zawiera szczegółowe informacje o aplikacjach systemowych i użytkownika zainstalowanych na urządzeniach Apple iOS, Android, BlackBerry 10 i Windows Phone 8. Oxygen Forensics Suite obsługuje ponad 450 aplikacji z ponad 9000 wersji aplikacji.

Każda aplikacja ma niezwykłą zakładkę Dane użytkownika, w której znajdują się wszystkie przeanalizowane informacje o kliencie. Ta zakładka zawiera zgromadzone informacje o aplikacji ułożone do przydatnego badania (hasła, loginy, wszystkie wiadomości i kontakty, obszary geograficzne, odwiedzane miejsca ze wskazówkami i przewodnikami, usunięte informacje itp.)

Poza zakładką Dane użytkownika Obserwator aplikacji posiada:

- Zakładka Dane aplikacji pokazuje całą przechowalnię aplikacji, z której są analizowane informacje

- Zakładka Dokumenty aplikacji prezentuje wszystkie rekordy (.plist, .db, .png itd.) związane z aplikacją

Sekcja sieci społecznościowych: Ta sekcja zawiera dane wyodrębnione z najpopularniejszych platform społecznościowych i aplikacji randkowych, w tym Facebook, Instagram, Linkedin, Twitter itp. Sekcja Facebook umożliwia badanie listy znajomych właściciela urządzenia wraz z wiadomościami, zdjęciami, historią wyszukiwania, geolokalizacją i inne ważne informacje.

Sekcja Posłańców: Sekcja Komunikatory zawiera podsekcje z danymi pobranymi z najpopularniejszych komunikatorów: Facebook Messenger, Kik, Line, Skype, WeChat, Whatsapp, Viber itp. WhatsApp Messenger umożliwia przeglądanie listy kontaktów, wiadomości, udostępnionych danych, usuniętych informacji i inne dowody.

Sekcja notatek: Sekcja Evernote umożliwia przeglądanie wszystkich notatek wykonanych, udostępnionych i dopasowanych przez użytkownika urządzenia. Każda notatka zawiera geolokalizację, w której znajduje się właściciel urządzenia

znaleziono, a dane te są dostępne w Oxygen Forensics Suite. Jest też szansa na zbadanie skasowanych notatek.

Sekcja przeglądarek internetowych: Sekcja Przeglądarki internetowe pozwala użytkownikowi wyodrębnić i zbadać pliki pamięci podręcznej, takie jak lista witryn internetowych i pobranych plików najpopularniejszych mobilnych przeglądarek internetowych (wstępnie zainstalowanych i zewnętrznych), w tym między innymi Safari, Domyślny Android Przeglądarka internetowa, Dolphin, Google Chrome, Opera itp. Odzyskuje również historię przeglądarki.

Sekcja nawigacji: Zawiera dane wyodrębnione z najpopularniejszych aplikacji nawigacyjnych (Mapy Google, mapy itp.).

Sekcja Multimedialna: Sekcja Multimedia zawiera podsekcje z danymi wyodrębnionymi z najpopularniejszych aplikacji multimedialnych: Hide It Pro, YouTube itp. Sekcja Hide It Pro pokazuje pliki multimedialne (obrazy i wideo), które zostały ukryte przez właściciela urządzenia. Aby zobaczyć je na urządzeniu, wymagane jest hasło. Oxygen Forensics Suite zapewnia dostęp do tych ukrytych danych z pominięciem hasła.

Sekcja drona: Sekcja drona zawiera podsekcje z danymi pobranymi z najpopularniejszych aplikacji dronów, takich jak DJI GO, DJI GO 4, Free Flight Pro, itp. Eksperci sądowi mogą wyodrębnić historię lotów drona, zdjęcia i filmy przesłane do aplikacji, dron dane konta właściciela, a nawet usunięte dane. Pakiet Oxygen Forensics może również wyodrębniać i odszyfrowywać tokeny DJI z aplikacji mobilnych dronów. Ten token zapewni dostęp do danych w chmurze DJI.

Zorganizowane dane:

Oś czasu:

Sekcja Oś czasu porządkuje wszystkie połączenia, wiadomości, wydarzenia w kalendarzu, działania aplikacji, historię połączeń internetowych itp. w sposób chronologiczny, dzięki czemu można łatwo analizować historię użytkowania urządzenia bez konieczności przełączania się między różnymi sekcjami. Sekcja osi czasu jest obsługiwana dla jednego lub kilku urządzeń mobilnych, dzięki czemu można łatwo analizować aktywność grupy w jednym widoku graficznym. Dane można sortować, filtrować i grupować według dat, aktywności użytkowania, kontaktów lub danych geograficznych. Zakładka Oś czasu GEO umożliwia ekspertom przeglądanie wszystkich informacji geolokalizacyjnych z urządzenia, lokalizowanie miejsc, w których podejrzany korzystał z urządzenia mobilnego. Za pomocą map i tras badacze przycisków mogą tworzyć trasy, aby śledzić ruchy właściciela urządzenia w określonym czasie lub znajdować często odwiedzane miejsca.

Zagregowane kontakty:

Program z sekcją Zagregowane kontakty pozwala specjalistom medycyny sądowej analizować kontakty z wielu źródeł, takich jak książka telefoniczna, wiadomości, dzienniki zdarzeń, różne komunikatory i sieci społecznościowe oraz inne aplikacje. Pokazuje również kontakty z różnych urządzeń z kilku urządzeń oraz kontakty w grupach utworzonych w różnych aplikacjach. Umożliwiając zagregowaną analizę kontaktów, oprogramowanie znacznie upraszcza pracę badaczy i umożliwia odkrywanie relacji i zależności, które w przeciwnym razie mogłyby umknąć okiem.

Kluczowe dowody:

Obszar „Kluczowe dowody” oferuje doskonałą, przejrzystą perspektywę dowodu, uznanego przez śledczych za fundamentalny. Wymierne autorytety mogą w tym momencie sprawdzić pewne rzeczy mające miejsce z różnymi obszarami jako podstawowy dowód, eksplorując je jednocześnie nie zwracając uwagi na ich unikalny obszar. Key Evidence to zbiorczy widok, który może pokazać wybrane rzeczy ze wszystkich obszarów dostępnych w Oxygen Forensics Suite. Segment oferuje możliwość audytowania ważnych danych w samotnym spojrzeniu, skupiając swoje wysiłki na tym, co najważniejsze i przesiewając przez odwracanie nieistotnych informacji.

Przeglądarka bazy danych SQL:

Przeglądarka bazy danych SQLite umożliwia analizę plików baz danych z urządzeń Apple, Android, BlackBerry 10, WP 8 w formacie SQLite. W plikach znajdują się notatki, połączenia, SMS-y.

Przeglądarka PLlist:

Plist Viewer umożliwia analizowanie plików .plist z urządzeń Apple. Pliki te zawierają informacje o punktach dostępu Wi-Fi, szybkim wybieraniu, ostatnim operatorze komórkowym, ustawieniach Apple Store, ustawieniach Bluetooth, globalnych ustawieniach aplikacji itp.

Import dzienników drona:

Produkt dodatkowo pozwala na legalne wprowadzanie zapisów .dat dziennika drona do map Oxygen Forensics Suite w celu wyobrażenia sobie obszarów i śledzenia kursu automatu. Logi można pobrać ze zrzutu automatu lub aplikacji DJI Assistant wprowadzonej na komputerze właściciela drona.

Szukaj:

Często zdarza się, że musisz znaleźć tekst, osobę lub numer telefonu w wyodrębnionych informacjach o urządzeniu mobilnym. OxygenForensics Suite posiada zaawansowaną wyszukiwarkę. Wyszukiwanie globalne umożliwia znajdowanie informacji o kliencie w każdym segmencie gadżetu. Aparat oferuje skanowanie w poszukiwaniu tekstu, numerów telefonów, wiadomości, współrzędnych geograficznych, adresów IP, adresów MAC, numerów kart kredytowych i zestawów skrótów (MD5, SHA1, SHA256, Project VIC). Dostępna jest standardowa biblioteka artykulacji, umożliwiająca progresywne dostosowywanie. Specjaliści mogą przeglądać informacje w urządzeniu lub w więcej niż jednym urządzeniu. Mogą wybrać segmenty, w których mają przejrzeć pytanie, zastosować terminy logiczne lub wybrać dowolny z predefiniowanych projektów. Dyrektor listy haseł pozwala na stworzenie specjalnego zestawu terminów i wyszukanie każdego z tych terminów bez chwili zwłoki. Na przykład mogą to być układy imion lub układy wrogich słów i wyrażeń. Urządzenie Worldwide Search oszczędza wszystkie wyniki i oferuje drukowanie i planowanie raportów dla dowolnej liczby wyszukiwań.

Kilka ważnych rzeczy do zapamiętania:

- Najpierw upewnij się, że zainstalowałeś sterowniki urządzenia. Możesz pobrać pakiet sterowników ze swojej strefy klienta

- Jeśli podłączysz urządzenie, naciśnij przycisk Połącz urządzenie na pasku narzędzi, aby uruchomić Oxygen Forensics Suite

- Jeśli podłączysz urządzenie Apple iOS, podłącz je, odblokuj i zaufaj komputerowi na urządzeniu.

- Jeśli łączysz się z urządzeniem z systemem Android, włącz na nim tryb programisty. Iść do Ustawienia > Informacje o telefonie > Numer kompilacji menu i dotknij go 7 Następnie przejdź do Ustawienia > Opcje programisty > Debugowanie USB menu na urządzeniu. Stuknij pole wyboru Debugowanie USB i podłącz urządzenie do komputera.

- Jeśli urządzenie z systemem Android jest chronione hasłem, sprawdź, czy jest obsługiwane przez metody obejścia znajdujące się w sekcji Fizyczne pozyskiwanie danych w Oxygen Forensics Suite .

Wniosek:

Zakres analizy Oxygen Forensics Suite zapewnia znacznie większe możliwości niż jakiekolwiek inne narzędzie dochodzeniowe, a za pomocą pakietu Oxygen Forensics możemy uzyskać znacznie więcej informacji ze smartfona niż jakiekolwiek inne logiczne narzędzie dochodzeniowe, szczególnie w przypadku urządzeń mobilnych. Korzystając z pakietu Oxygen Forensics Suite, można uzyskać wszystkie informacje o urządzeniach mobilnych, w tym geolokalizację telefonu komórkowego, wiadomości tekstowe, połączenia, hasła, usunięte dane oraz dane z różnych popularnych aplikacji. Jeśli urządzenie jest zablokowane Oxygen Forensics Suite może ominąć hasło blokady ekranu, hasło, kod PIN itp. i wyodrębnić dane z listy obsługiwanych urządzeń (w tym Android, IO, Blackberry, telefony z systemem Windows), to ogromna lista, a liczba wpisów rośnie z dnia na dzień. Oxygen Forensics nawiązał współpracę z MITRA Corporation dostarcza najszybszą metodę ekstrakcji dla urządzeń z systemem Android. Dzięki nowemu modułowi Jet-Imager urządzenia z systemem Android są pozyskiwane wielokrotnie szybciej niż dozwolone poprzednie metody. Moduł Jet-Imager umożliwia użytkownikom tworzenie pełnych fizycznych zrzutów z urządzeń z systemem Android średnio do 25% szybciej. Szybkość ekstrakcji zależy od tego, ile danych ma urządzenie. Oxygen Forensics Suite to najlepsza opcja do dochodzenia kryminalistycznego na urządzeniu mobilnym dla każdego śledczego.